Authentication Server Konfiguration

Im Folgenden finden Sie eine Zusammenfassung der erforderlichen Schritte zum Konfigurieren von Authentication Server:

- Erstellen Sie ein Dienstkonto in Hub und erteilen Sie ihm die Berechtigung für die Authentication Server API, um Authentifizierungstokens auszustellen.

- Konfigurieren Sie Ihre Blue Prism Umgebung zur Verwendung von Authentication Server.

- Konfigurieren Sie den Blue Prism Anwendungsserver.

- Konfigurieren Sie Blue Prism Benutzer zur Authentifizierung über Authentication Server.

- Aktivieren Sie die Verbindung zum Messaging-Server.

- Aktivieren Sie die Authentication Server Anmeldung in Ihrer Blue Prism Umgebung.

Bitte stellen Sie sicher, dass Sie eine vollständige und überprüfbare Sicherung Ihrer Blue Prism Datenbank durchgeführt haben, bevor Sie Authentication Server für Ihre Umgebung konfigurieren und aktivieren. Weitere Informationen finden Sie unter Sichern und Wiederherstellen des gesamten Systems.

Dienstkonto in Hub erstellen

Dienstkonten bieten Anwendungen die Möglichkeit, Zugriffstoken zu erhalten und sie zu verwenden, um authentifizierte Anfragen an eine API zu stellen. Blue Prism verwendet ein Dienstkonto, um authentifizierte Anfragen an die Authentication Server API zu stellen, und Anwendungen von Drittanbietern können Dienstkonten verwenden, um authentifizierte Anfragen an die Blue Prism API zu stellen.

Ein Dienstkonto, das von Blue Prism zur Kommunikation mit Authentication Server verwendet wird, muss erstellt werden und wird verwendet, um Benutzer zwischen der Blue Prism Umgebung und dem Authentication Server zuzuordnen und zu

-

Melden Sie sich als Administrator bei Blue Prism Hub an.

- Klicken Sie auf Ihr Profilsymbol, um den Bildschirm „Einstellungen“ zu öffnen, und klicken Sie dann unter „Benutzermanagement“ auf Dienstkonten.

-

Klicken Sie auf dem Bildschirm „Dienstkonten“ auf Konto hinzufügen.

-

Geben Sie eine ID für die Client-Anwendung und einen Namen für den Client in der Authentication Server Datenbank ein.

-

Wählen Sie unter „Berechtigungen“ die Option Authentication Server API aus.

-

Klicken Sie auf Dienstkonto erstellen.

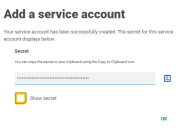

Der Bildschirm „Dienstkonto hinzufügen“ wird mit einem generierten geheimen Schlüssel angezeigt.

Dies ist erforderlich, wenn Sie die Client-Details im Blue Prism Anwendungsserver konfigurieren, damit dieses Dienstkonto authentifizierte Anfragen an die Authentication Server API stellen kann.

-

Klicken Sie auf das Symbol „In Zwischenablage kopieren“, um den generierten geheimen Schlüssel in Ihre Zwischenablage zu kopieren und ihn später auf den Bildschirm „Blue Prism Serverkonfigurationsdetails“ kopieren zu können.

Weitere Details zu Dienstkonten finden Sie im Hub Administratorhandbuch.

Blue Prism zur Verwendung von Authentication Server konfigurieren

Im folgenden Abschnitt wird beschrieben, wie Sie einen interaktiven Blue Prism Client verwenden, um Ihre Blue Prism Umgebung für die Verwendung von Authentication Server zu konfigurieren,:

Die Option Benutzeranmeldung über Authentication Server sollte erst ausgewählt werden, wenn Blue Prism Benutzer für die Authentifizierung über Authentication Server konfiguriert wurden. Sobald Authentication Server aktiviert ist, wird der gesamte direkte Benutzerzugriff für Blue Prism über Authentication Server weitergeleitet. Wenn er nicht korrekt konfiguriert wurde, können sich die Benutzer nicht anmelden. Stellen Sie sicher, dass weiterhin ein nativer Blue Prism Administrator im System vorhanden ist, der sich über eine direkte Datenbankverbindung bei Blue Prism anmelden kann, sobald Authentication Server aktiviert wurde.

-

Melden Sie sich als Administrator beim interaktiven Blue Prism Client an.

-

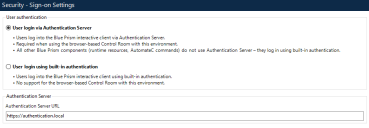

Navigieren Sie zu System > Sicherheit – Anmeldungseinstellungen.

-

Geben Sie im Feld Authentication Server URL „https://“ ein, gefolgt von dem Hostnamen, der während der Authentication Server Installation konfiguriert wurde.

Die Authentication Server URL finden Sie im Internet Information Services (IIS) Manager unter „Sites“ > „Blue Prism – Authentication Server“ > „Sitebindungen“ > „Hostname“. Das ist auch die URL, die Sie verwenden, um sich nach der Installation bei Blue Prism Hub anzumelden.

-

Stellen Sie sicher, dass die Option Benutzeranmeldung über Authentication Server deaktiviert ist.

-

Klicken Sie auf Anwenden.

Blue Prism Anwendungsserver konfigurieren

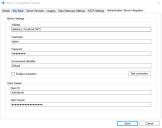

Dies kann auf der Registerkarte „Authentication Server Integration“ im Bildschirm für die Blue Prism Serverkonfigurationsdetails konfiguriert werden.

- Starten Sie den Blue Prism Anwendungsserver (BPServer.exe von C:\Programme\Blue Prism Limited\Blue Prism Automate).

- Um die Serverkonfiguration zu öffnen, wählen Sie die entsprechende Umgebung von der Dropdown-Liste Aktuelle Konfiguration aus und klicken Sie auf Bearbeiten.

-

Auf der Registerkarte „Authentication Server Integration“:

-

Geben Sie die Brokereinstellungen wie in der Blue Prism Hub Installation konfiguriert ein:

- Adresse – RabbitMQ-Adresse im Format rabbitmq://<host>:<port>/

- Benutzername – RabbitMQ-Benutzername

- Passwort – RabbitMQ-Passwort

-

Geben Sie die Client-Details ein. Diese werden für die Synchronisierung von Benutzer- und Dienstkonten und bei direkten Aufrufen an die Authentication Server API verwendet, z. B. beim Hinzufügen von Authentication Server Benutzern zu Blue Prism Rollen, wie unter Dienstkonto in Hub erstellen konfiguriert.

- Client-ID – Die Client-ID des Dienstkontos, das von Blue Prism zur Kommunikation mit Authentication Server verwendet wird.

- Client-Geheimnis – Der geheime Client-Schlüssel des Dienstkontos, das von Blue Prism zur Kommunikation mit Authentication Server verwendet wird.

In Hub 4.7 und höher wird bei der Client-ID zwischen Groß- und Kleinschreibung unterschieden. Sie müssen sicherstellen, dass Sie die Client-ID in der gleichen Groß- und Kleinschreibung eingeben, wie sie im Dienstkonto festgelegt ist.

-

Klicken Sie auf Verbindung testen, um sicherzustellen, dass die eingegebenen Details gültig sind.

Wählen Sie Verbindung aktivieren nicht aus, bevor Sie die Benutzerzuordnung abgeschlossen haben. Sie können Ihre Änderungen speichern und die Verbindung aktivieren, sobald Sie die Benutzerzuordnung abgeschlossen haben.

-

Klicken Sie auf Speichern, um die Einstellungen anzuwenden.

-

Blue Prism Benutzer zur Authentifizierung über Authentication Server konfigurieren

Neue Blue Prism Umgebungen

Wenn Sie eine neue Blue Prism Umgebung für die Verwendung von Authentication Server konfigurieren, müssen Authentication Server Benutzer zuerst in Blue Prism Hub erstellt werden (weitere Informationen finden Sie im Hub Administratorhandbuch) und dann zu Blue Prism hinzugefügt werden, indem sie einer Blue Prism Rolle zugewiesen werden.

So fügen Sie einen oder mehrere Authentication Server Benutzer zu einer Blue Prism Rolle hinzu:

- Navigieren Sie im interaktiven Blue Prism Client zu System > Sicherheit – Benutzerrollen.

-

Wählen Sie eine Rolle aus der Liste und bearbeiten Sie bei Bedarf die zugehörigen Berechtigungen.

-

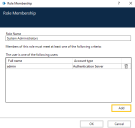

Klicken Sie auf Rollenmitgliedschaft verwalten.

Der Bildschirm „Rollenmitgliedschaft“ wird angezeigt.

-

Klicken Sie auf Hinzufügen.

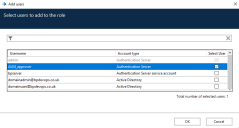

Das Dialogfeld „Benutzer hinzufügen“ wird angezeigt.

-

Wählen Sie die Authentication Server Benutzer aus, die Sie der ausgewählten Rolle hinzufügen möchten, oder suchen Sie sie über das Suchfeld und klicken Sie auf OK.

Die hinzugefügten Authentication Server Benutzer werden nun im Dialogfeld „Rollenmitgliedschaft“ angezeigt.

-

Klicken Sie auf OK, um die Änderungen zu speichern.

Authentication Server Benutzer, die für die Verwendung der Active Directory-Authentifizierung in Hub konfiguriert sind, können Blue Prism auch basierend auf ihrer Active Directory-Sicherheitsgruppenmitgliedschaft hinzugefügt werden. Weitere Details finden Sie unter Active Directory-Benutzer zu Blue Prism basierend auf ihrer Sicherheitsgruppenmitgliedschaft hinzufügen.

Vorhandene Blue Prism Umgebungen

-

Erstellen Sie native Benutzerkonten in Hub für bestehende native Blue Prism Benutzer, die noch kein Hub Benutzerkonto haben, sodass native Blue Prism Benutzer Authentication Server verwenden können, um sich im interaktiven Blue Prism Client zu authentifizieren.

-

Verknüpfen Sie Konten für native Benutzer, die bereits in beiden Systemen vorhanden sind, um sicherzustellen, dass diese miteinander verknüpft sind und auf beide Datenbanken zugreifen können.

Die Berechtigung Authentifizierungsserver – Benutzer zuordnen ist erforderlich, um Benutzer mit dem Zuordnungstool zuzuordnen.

Das Zuordnungstool kann in den folgenden Fällen nicht verwendet werden:

- Automatisches Hinzufügen von Authentication Server Benutzern zu Blue Prism – Authentication Server Benutzer werden zu Blue Prism hinzugefügt, wenn sie einer Blue Prism Rolle zugewiesen werden. Weitere Details finden Sie unter Neue Blue Prism Umgebungen.

- Synchronisieren von Blue Prism Active Directory-Benutzern mit Authentication Server – Sobald die Active Directory-Authentifizierung in Hub konfiguriert wurde, wird für einen Blue Prism Benutzer, der sich zum ersten Mal mit der Active Directory-Authentifizierung über Authentication Server anmeldet, automatisch ein Konto in Hub erstellt und er kann Blue Prism weiterhin mit den vorhandenen Rollen verwenden. Weitere Informationen zur Verwaltung von Active Directory-Benutzern in Hub finden Sie im Hub Administratorhandbuch.

Benutzer über das Zuordnungstool hinzufügen

Stellen Sie vor Beginn der Zuordnung sicher, dass ein nativer Blue Prism Administrator im System vorhanden ist und dass dieser Benutzer manuell aus der Zuordnungsdatei entfernt wird, bevor Sie den unten beschriebenen Zuordnungsprozess durchführen. Damit wird sichergestellt, dass bei Problemen mit dem Authentication Server oder der Systemkonfiguration immer ein Administratorbenutzer zur Verfügung steht, der sich über eine direkte Datenbankverbindung anmelden kann.

Konten in der Authentication Server Datenbank für bestehende native Blue Prism Benutzer erstellen, die noch keine entsprechenden Hub Benutzerkonten haben

- Öffnen Sie die Eingabeaufforderung als Administrator und navigieren Sie zum Blue Prism Installationsverzeichnis, das AutomateC.exe enthält (zum Beispiel C:\Programme\Blue Prism Limited\Blue Prism Automate).

-

Führen Sie den folgenden Befehl aus, um eine CSV-Vorlagendatei zu erhalten, die eine Liste aller nativen Blue Prism Benutzer in der Datenbank enthält, die für die Zuordnung verfügbar sind:

Kopierenautomatec /getblueprismtemplateforusermapping <pathtooutputfile> /user <adminuser> <adminpwd> -

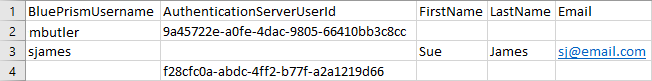

Öffnen Sie im Windows-Explorer die Ausgabedatei und fügen Sie Vorname, Nachname und E-Mail-Adresse für jeden Blue Prism Benutzer hinzu, den Sie hinzufügen möchten.

Die Felder „Vorname“, „Nachname“ und „E-Mail-Adresse“ sind nicht in Blue Prism vorhanden, also müssen sie zum Erstellen der Benutzer in Authentication Server hinzugefügt werden.

-

Löschen Sie alle Benutzer aus der Datei, die sich nicht über Authentication Server anmelden sollen. Mindestens ein nativer Administratorbenutzer sollte aus der Datei entfernt werden, damit dieser sich weiterhin über eine direkte Datenbankverbindung anmelden kann.

Wenn Sie die native Authentifizierung auch verwenden, um Laufzeitressourcen, AutomateC-Befehle oder Webdienstanfragen zu authentifizieren, sollten Sie auch alle nativen Benutzerkonten, die zur Authentifizierung dieser erforderlich sind, aus der Datei entfernen.

-

Speichern Sie die CSV-Datei.

-

Öffnen Sie die Eingabeaufforderung als Administrator und navigieren Sie zum Blue Prism Installationsverzeichnis, das AutomateC.exe enthält.

-

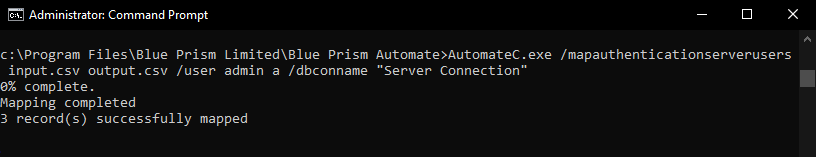

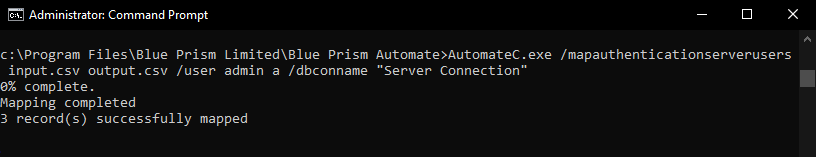

Führen Sie den folgenden Befehl aus, um die Benutzerzuordnung abzuschließen:

Kopierenautomatec /mapauthenticationserverusers <input CSV> <output CSV for errors> /user <admin username> <admin password> /dbconname <Blue Prism Server connection name>Dabei gilt:

- <input CSV> – Der Pfad zu Ihrer gespeicherten CSV-Datei.

- <output CSV for errors> – Der Pfad für eine Datei, die automatisch erstellt wird, wenn Fehler im Zuordnungsprozess vorliegen.

- <admin username> und <admin password> – Die Anmeldedaten für einen nativen Administratorbenutzer in Blue Prism.

-

<Blue Prism server connection name> – Der Name Ihrer Blue Prism Serververbindung, wie er in den Blue Prism Servereinstellungen eingestellt ist.

Zum Beispiel:

Stellen Sie sicher, dass der Computer, auf dem Sie den Befehl ausführen, auf die Authentication Server Website zugreifen kann. Weitere Details finden Sie unter Authentication Server – Fehlerbehebung.

Vorhandene Blue Prism Benutzer bestehenden Authentication Server Benutzern zuordnen

- Öffnen Sie die Eingabeaufforderung als Administrator und navigieren Sie zum Blue Prism Installationsverzeichnis, das AutomateC.exe enthält (zum Beispiel C:\Programme\Blue Prism Limited\Blue Prism Automate).

-

Führen Sie den folgenden Befehl aus, um eine CSV-Vorlagendatei zu erhalten, die eine Liste aller Benutzer enthält, die für die Zuordnung in der Blue Prism Datenbank verfügbar sind:

Kopierenautomatec /getblueprismtemplateforusermapping <pathtooutputfile> /user <adminuser> <adminpwd> -

Führen Sie den folgenden Befehl aus, um eine CSV-Vorlagendatei zu erhalten, die eine Liste aller Benutzer enthält, die für die Zuordnung in der Authentication Server Datenbank verfügbar sind:

Kopierenautomatec /getauthenticationservertemplateforusermapping {outputpath} /dbconname <Blue Prism Server connection name> -

Öffnen Sie im Windows-Explorer beide Ausgabedateien. Suchen Sie für jeden Blue Prism Benutzer, den Sie zuordnen möchten, den entsprechenden Authentication Server Benutzer und kopieren Sie den Blue Prism Benutzernamen in die Authentication Server Ausgabedatei.

Mindestens ein Blue Prism Benutzername und eine Authentication Server Benutzer-ID sind erforderlich. Die zusätzlichen Felder „Vorname“, „Nachname“ und „E-Mail-Adresse“, die in der Authentication Server Datenbank erforderlich sind, sollten für die Authentication Server Benutzer bereits vorhanden sein.

- Löschen Sie alle Benutzer, die nicht zugeordnet werden sollen, aus der Authentication Server Ausgabedatei. Mindestens ein nativer Administratorbenutzer sollte aus der Datei entfernt werden, damit dieser sich weiterhin über eine direkte Datenbankverbindung anmelden kann. Sie können auch native Benutzerkonten aus der Datei entfernen, die zur Authentifizierung von Laufzeitressourcen, AutomateC-Befehlen oder Webdienstanfragen erforderlich sind.

- Speichern Sie die Authentication Server Ausgabedatei.

- Öffnen Sie die Eingabeaufforderung als Administrator und navigieren Sie zum Blue Prism Installationsverzeichnis, das AutomateC.exe enthält.

-

Führen Sie den folgenden Befehl aus, um die Benutzerzuordnung abzuschließen:

Kopierenautomatec /mapauthenticationserverusers <input CSV> <output CSV for errors> /user <admin username> <admin password> /dbconname <Blue Prism Server connection name>Dabei gilt:

- <input CSV> – Der Pfad zu Ihrer gespeicherten CSV-Datei.

- <output CSV for errors> – Der Pfad für eine Datei, die automatisch erstellt wird, wenn Fehler im Zuordnungsprozess vorliegen.

- <admin username> und <admin password> – Die Anmeldedaten für einen nativen Administratorbenutzer in Blue Prism.

-

<Blue Prism server connection name> – Der Name Ihrer Blue Prism Serververbindung, wie er in den Blue Prism Servereinstellungen eingestellt ist.

Zum Beispiel:

Stellen Sie sicher, dass der Computer, auf dem Sie den Befehl ausführen, auf die Authentication Server Website zugreifen kann. Weitere Details finden Sie unter Authentication Server – Fehlerbehebung.

Authentication Server Benutzer können nicht existierenden Blue Prism Benutzern nicht zugeordnet werden. Wenn ein Administrator keinen Blue Prism Benutzernamen in die CSV-Datei eingibt, sondern eine Authentication Server Benutzer-ID, wird eine Fehlermeldung angezeigt.

Zum Beispiel:

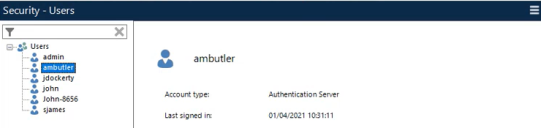

Korrekte Benutzerzuordnung überprüfen

-

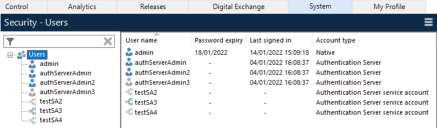

Navigieren Sie im interaktiven Blue Prism Client zu System > Sicherheit – Benutzer und überprüfen Sie Folgendes:

- Der Kontotyp Authentication Server wird für native Benutzer angezeigt, die aus der Authentication Server Datenbank zugeordnet sind.

- Der Kontotyp Authentication Server Dienstkonto wird für Dienstkonten angezeigt, die aus der Authentication Server Datenbank zugeordnet sind.

-

Navigieren Sie in Hub zu Einstellungen > Benutzer und aktualisieren Sie die Benutzerliste.

Benutzer, die von Blue Prism zugeordnet wurden, werden jetzt in der Liste angezeigt.

Sie können die Zuordnung nur einmal durchführen. Wenn die Benutzer zugeordnet wurden, können sie nicht erneut zugeordnet werden

Benutzer, die über das Zuordnungstool erstellt wurden, erhalten eine E-Mail, um ihr Passwort manuell festzulegen, bevor sie sich zum ersten Mal anmelden. Sie können erst dann auf Blue Prism zugreifen, wenn dieser Schritt ausgeführt wurde. Benutzer erhalten diese E-Mail nur, wenn ihre E-Mail-Einstellungen in Hub konfiguriert wurden. Weitere Details finden Sie im Hub Administratorhandbuch.

Aktivieren Sie die Verbindung zum Messaging-Server.

- Starten Sie den Blue Prism Anwendungsserver (BPServer.exe von C:\Programme\Blue Prism Limited\Blue Prism Automate).

-

Klicken Sie auf dem Bildschirm „Serverkonfiguration“ auf Stopp, um den BPServer zu stoppen.

- Wählen Sie auf der Registerkarte „Authentication Server Integration“ im Bildschirm „Serverkonfigurationsdetails“ die Option Verbindung aktivieren und klicken Sie auf Speichern.

- Kehren Sie zum Bildschirm der Serverkonfiguration zurück und klicken Sie auf Start, um den BPServer zu starten.

-

Überprüfen Sie, ob der Nachrichtenbus ausgeführt wird. Sie sollten die folgenden Zeilen sehen:

[Datumsstempel]: Nachrichtenbus wird gestartet

[Datumsstempel]: Nachrichtenbus gestartet

Wenn der Blue Prism Server erfolgreich ausgeführt wird und die Verbindung aktiviert ist, werden alle Benutzer, die in Hub bearbeitet oder gelöscht wurden, oder Dienstkonten, die in Hub erstellt, bearbeitet oder gelöscht wurden, ebenfalls in Blue Prism aktualisiert. Sollte der Blue Prism Server offline gehen oder später online gehen, wird die Synchronisierung durchgeführt, sobald die Verbindung wiederhergestellt wurde.

-

Um die Erstellung der Nachrichtenwarteschlange zu bestätigen, starten Sie die RabbitMQ-URL in einem Browser gemäß Konfiguration in der Blue Prism Hub Installation, in diesem Beispiel „rabbitmq://localhost:15672/“.

-

Suchen Sie auf der Registerkarte Warteschlangen die Warteschlange, die Sie gerade mit den obigen Einstellungen der Authentication Server Integration erstellt haben, zum Beispiel blue-prism-app-server.user-synchronization.fresh-install.

Benutzer- und Dienstkonten manuell synchronisieren

Benutzer- und Dienstkontoaktualisierungen können manuell zwischen den Blue Prism und Authentication Server Datenbanken außerhalb des RabbitMQ-Aktualisierungsplans synchronisiert werden, falls eine Dienstunterbrechung auftritt, indem die Option Benutzer mit Authentication Server synchronisieren verwendet wird, die über die Menüschaltfläche auf dem Bildschirm „Sicherheit – Benutzer“ im interaktiven Blue Prism Client verfügbar ist.

Um diese Option zu verwenden, muss der interaktive Client über einen Blue Prism Anwendungsserver verbunden sein, der mit den Client-Details des Dienstkontos konfiguriert wurde, das verwendet wird, um authentifizierte Anfragen an die Authentication Server API zu stellen.

Wenn diese Option ausgewählt ist, werden die folgenden Aktualisierungen durchgeführt:

-

Alle neuen Authentication Server Dienstkonten werden der Blue Prism Datenbank hinzugefügt.

Nur Dienstkonten, die im Hub mit der Blue Prism API-Berechtigung eingerichtet wurden, werden nach der Synchronisierung mit Authentication Server auf dem Bildschirm „Sicherheit – Benutzer“ angezeigt.

Authentication Server Benutzer werden bei Verwendung dieser Option nicht zur Blue Prism Umgebung hinzugefügt. Sie müssen manuell einer Blue Prism Rolle auf dem Bildschirm „Rollenmitgliedschaft“ zugewiesen werden. Siehe Neue Blue Prism Umgebungen. Dadurch soll verhindert werden, dass eine große Anzahl von Authentication Server Benutzern, die Zugriff auf Blue Prism benötigen, z. B. Interact Benutzer, der Blue Prism Datenbank hinzugefügt werden.

- Alle Benutzer- und Dienstkonten, die in der Authentication Server Datenbank zurückgezogen wurden, werden auch in der Blue Prism Datenbank zurückgezogen.

- Für alle Benutzer- und Dienstkonten, deren Zurückziehung in der Authentication Server Datenbank rückgängig gemacht wurde, wird die Zurückziehung auch in der Blue Prism Datenbank rückgängig gemacht.

Wenn Sie sich dafür entscheiden, nur die manuelle Synchronisierung zu verwenden und keine Verbindung zum Messaging-Server zu aktivieren, und dann ein Benutzerkonto in Blue Prism gelöscht, aber seine Zurückziehung in Hub rückgängig gemacht wurde, ist eine manuelle Synchronisierung erforderlich, um das Benutzerkonto zu reaktivieren, bevor es sich über Authentication Server bei Blue Prism anmelden kann.

Authentication Server Anmeldung in Ihrer Blue Prism Umgebung aktivieren

-

Navigieren Sie im interaktiven Blue Prism Client zu System > Sicherheit – Anmeldungseinstellungen.

-

Wählen Sie Benutzeranmeldung über Authentication Server und klicken Sie auf Anwenden.

-

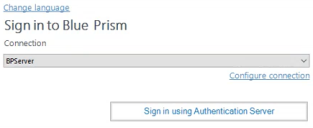

Melden Sie sich vom interaktiven Blue Prism Client ab.

Der Anmeldebildschirm zeigt jetzt nur noch die Option Mit Authentication Server anmelden an.

-

Klicken Sie auf Mit Authentication Server anmelden.

Sie werden zur Anmeldeseite von Authentication Server weitergeleitet.

-

Geben Sie Ihren Benutzernamen und Ihr Passwort ein und klicken Sie auf Anmelden.

Ein Zugriffstoken wird im Hintergrund vom Authentication Server ausgestellt, das dann verwendet wird, um Sie automatisch im interaktiven Blue Prism Client anzumelden.

Das Datum und die Uhrzeit Ihrer letzten Anmeldung werden unter „System“ > „Sicherheit“ – „Benutzer“ angezeigt, wenn Sie mit der rechten Maustaste auf Ihren Benutzernamen klicken.

-

Melden Sie sich von Blue Prism ab und starten Sie den Blue Prism Anwendungsserver neu, um sicherzustellen, dass die Änderungen vollständig angewandt werden.

Sobald Authentication Server aktiviert wurde, können native Konten und lokal in Blue Prism hinzugefügt, bearbeitet oder gelöscht werden, aber nicht mehr verwendet werden, um sich beim interaktiven Client anzumelden. Diese Konten können nur verwendet werden, um Laufzeitressourcen sowie AutomateC-Befehle zu authentifizieren und Webdienste abzurufen, die auf Laufzeitressourcen verfügbar gemacht wurden.

Docs

Docs