Authentication Server – Fehlerbehebung

Die folgenden Abschnitte enthalten Anleitungen für spezifische Probleme, die bei der Konfiguration von Authentication Server auftreten können.

Anmelden bei Blue Prism nach Aktivierung von Authentication Server

Wenn eine Blue Prism Bereitstellung so konfiguriert wurde, dass die gesamte Benutzerauthentifizierung über Authentication Server weitergeleitet werden muss, Authentication Server jedoch nicht verfügbar ist, wenden Sie sich an den Blue Prism Support, um Hilfe zu erhalten.

Stellen Sie sicher, dass ein nativer Blue Prism Administrator im System bleibt, wenn Authentication Server aktiviert wird. Bitte stellen Sie sicher, dass Sie eine vollständige und überprüfbare Sicherung Ihrer Blue Prism Datenbank durchgeführt haben, bevor Sie sich an den Blue Prism Support wenden.

Bei der Anmeldung mit Authentication Server wird eine Fehlermeldung angezeigt

Wenn die Meldung Unerwarteter Browserfehler. Sie werden zum Anmeldebildschirm weitergeleitet. angezeigt wird, wenn ein Benutzer versucht, sich mit Authentication Server anzumelden, sollte Folgendes überprüft werden:

- Ist die Authentication Server URL vom Gerät des Benutzers aus zugänglich und wurde die richtige Authentication Server URL auf dem Bildschirm „Sicherheit – Anmeldungseinstellungen“ eingegeben?

Überprüfen Sie, ob die korrekte Authentication Server URL in Blue Prism unter System > Sicherheit – Anmeldungseinstellungen konfiguriert wurde. Wenn sich derzeit keine Benutzer anmelden können, um die URL auf dieser Seite anzusehen, können Sie die URL anzeigen, indem Sie die folgende Abfrage für Ihre Blue Prism Datenbank ausführen:

KopierenSELECT authenticationserverurl FROM BPASysConfigÜberprüfen Sie, ob Authentication Server ausgeführt wird und vom Computer des Benutzers aus erreichbar ist, indem Sie die URL für das Ermittlungsdokument in einen Browser eingeben: <authentication server URL>/.well-known/openid-configuration

Falls erfolgreich, wird die Seite geladen. Sie enthält JSON-Code mit den Details zu Authentication Server, wie unten gezeigt:

Wenn die Seite nicht erreicht werden kann, müssen Sie die Website möglicherweise aus dem Anwendungspool in IIS neu starten. Für weitere Details, klicken Sie hier.

Überprüfen Sie, ob Sie die richtige Authentication Server URL durch Öffnen von IIS Manager (inetmgr.exe) und Lokalisieren der Website „Blue Prism – Authentication Server“ aufrufen können. Klicken Sie mit der rechten Maustaste auf die Website und dann auf Website verwalten > Durchsuchen. Die Authentication Server Website wird in Ihrem Standardbrowser geöffnet. Für weitere Informationen zur Fehlerbehebung von Hub Sites wie Authentication Server klicken Sie hier.

- Gibt es ein Netzwerkproblem?

Überprüfen Sie, ob das SSL-Zertifikat gültig ist. Für weitere Details, klicken Sie hier.

Überprüfen Sie, ob ein Proxy Blue Prism nicht daran hindert, sich mit Authentication Server zu verbinden.

Wenn Sie ihn deaktivieren müssen, können Sie dies unter „Interneteigenschaften“ > „Einstellungen für lokales Netzwerk“ tun, indem Sie die Option Proxyserver für das LAN verwenden deaktivieren. Für weitere Informationen zur Konfiguration der Proxy-Einstellungen klicken Sie hier.

-

Wurde die WebView2-Laufzeit auf dem Computer installiert, auf dem der interaktive Blue Prism Client ausgeführt wird?

-

Weitere Details finden Sie in den Authentication Server Konfigurationsvoraussetzungen.

-

Anmelden bei Authentication Server mit Active Directory-Authentifizierung

Wenn bei der Anmeldung über Active Directory Anmeldefehler oder Performanceprobleme auftreten, können Systemadministratoren überprüfen, ob weitere Active Directory-Einstellungen zur Authentication Server Datei „appsettings.json“ hinzugefügt werden müssen. So bearbeiten Sie die Datei „appsettings.json“:

-

Öffnen Sie den Windows-Explorer und navigieren Sie zum Installationsort von Authentication Server.

Um den Installationsort zu überprüfen, öffnen Sie den IIS-Manager (Internet Information Services), wählen Sie die Authentication Server Site aus und klicken Sie auf Im Explorer öffnen.

-

Sichern Sie die Datei „appsettings.json“.

- Öffnen Sie die Datei „appsettings.json“ in einem Texteditor.

- Suchen Sie den Abschnitt „Ims“ der Datei.

-

Falls noch nicht vorhanden, fügen Sie einen „ActiveDirectory“-Abschnitt hinzu.

Wenn der „ActiveDirectory“-Abschnitt bereits vorhanden ist, sehen Sie möglicherweise je nach Active Directory-Konfiguration andere Einstellungen in diesem Abschnitt. Die folgenden Beispiele dienen also nur der Veranschaulichung.

-

Wenn Sie Änderungen vorgenommen haben, speichern Sie die Datei.

Nach Änderungen an der Datei „appsettings.json“ muss Authentication Server neu gestartet werden.

So starten Sie Authentication Server neu:

- Öffnen Sie den IIS-Manager.

-

Wählen Sie in der Liste der Verbindungen Blue Prism – Authentication Server aus.

Dies ist der Standard-Site-Name – wenn Sie einen benutzerdefinierten Site-Namen verwendet haben, wählen Sie die entsprechende Verbindung aus.

- Klicken Sie unter „Website verwalten“ auf Neu starten.

Überprüfen, ob das Active Directory-Timeout-Limit konfiguriert werden muss

Beim Versuch, einen Domänencontroller abzufragen, wartet Authentication Server standardmäßig fünf Sekunden auf eine Antwort, bevor ein System.TimeoutException-Fehler ausgelöst wird. Dieser Wert kann jedoch bei Bedarf in den folgenden Fällen konfiguriert werden:

- Wenn Benutzer bei der Anmeldung über Active Directory Performanceprobleme haben und die Logs mehrmals System.TimeoutException: Timeout nach 5 Sekunden anzeigen, muss der Wert möglicherweise verringert werden. Der Bereich liegt zwischen 1 und 60 Sekunden.

- Wenn Benutzer sich nicht über Active Directory anmelden können und die Logs mehrmals System.TimeoutException: Timeout nach 5 Sekunden anzeigen, muss der Wert möglicherweise erhöht werden. Der Bereich liegt zwischen 1 und 60 Sekunden.

So konfigurieren Sie das Active Directory-Timeout-Limit:

-

Fügen Sie im „ActiveDirectory“-Abschnitt der „appsettings.json“-Datei eine „QueryTimeoutSeconds“-Einstellung und einen von Ihrem Fall abhängigen Wert hinzu. Unten sehen Sie ein Beispiel für einen verringerten Wert.

Kopieren{"Ims" : {"ActiveDirectory": {"QueryTimeoutSeconds": 3}}} - Speichern Sie die Datei.

- Starten Sie Authentication Server neu.

Überprüfen, ob die bei der Anmeldung verwendeten Active Directory-Domains manuell konfiguriert werden müssen

Um die Zeit zu reduzieren, die benötigt wird, bis der Active Directory-Cache während der Benutzeranmeldung ausgefüllt wird, können Systemadministratoren vertrauenswürdige Active Directory-Domains manuell konfigurieren, die während des Anmeldevorgangs abgefragt werden.Wenn mindestens eine Active Directory-Domain manuell konfiguriert wurde, werden diese Einstellungen während des Anmeldevorgangs verwendet, um nur die konfigurierte(n) Domain(s) abzufragen, anstatt programmatisch zu identifizieren, welche Domains abgefragt werden können.

Wenn eine neue Domain zu Active Directory hinzugefügt wird, muss sie auch zur Konfiguration hinzugefügt werden. Andernfalls wird sie ignoriert und Benutzer, die zu dieser Domain gehören, können sich erst anmelden, wenn die Konfiguration aktualisiert wurde.

Alle Active Directory-Domains, die eines oder mehrere der folgenden Kriterien erfüllen, können manuell konfiguriert werden, wenn Authentication Server 4.6 verwendet wird:

- Enthalten Benutzer, die sich anmelden können müssen.

- Enthalten Sicherheitsgruppen, die direkt Hub oder Interact Rollen in Authentication Server zugewiesen sind.

- Enthalten übergeordnete Sicherheitsgruppen, die Sicherheitsgruppen enthalten, die direkt Hub oder Interact Rollen in Authentication Server zugewiesen sind.

Bei Verwendung von Authentication Server 4.7 sollten nur Active Directory-Domains manuell konfiguriert werden, die die folgenden Kriterien erfüllen:

-

Enthält Benutzer mit einem alternativen User Principal Name (UPN)-Suffix, das sich vom Domain Name System (DNS)-Namen der Active Directory-Domain unterscheidet. Zum Beispiel corp.dir.company.com (DNS-Name) und company.com (Alias-Suffix), wobei [email protected] der UPN ist.

Die manuelle Konfiguration erfordert das Hinzufügen des Active Directory-Domain-Namens, des Gesamtstrukturnamens und der Sicherheitsidentifikation in der „appsettings.json“-Datei von Authentication Server für jede erforderliche Domain. Gehen Sie dazu wie folgt vor:

- Fügen Sie im „ActiveDirectory“-Abschnitt der „appsettings.json“-Datei den Abschnitt „TrustedDomains“ hinzu.

-

Fügen Sie die erforderlichen Informationen für jede Domain hinzu, z. B.:

-

DomainName – Der Name der Active Directory-Domain(s), die manuell konfiguriert werden.

-

ForestName – Der Name der Gesamtstruktur, in der sich die Active Directory-Domain befindet.

-

Sid – Die Sicherheitsidentifikation für die Active Directory-Domain.

Kopieren{ "Ims": { "ActiveDirectory": {"TrustedDomains": [{ "DomainName": "domain.com", "ForestName": "my.domain.com", "Sid": "S-1-27-1-3452" }, { "DomainName": "company.com", "ForestName": "my.company.com", "Sid": "S-2-23-1-3458" }, { "DomainName": "enterprise.com", "ForestName": "enterprise.com", "Sid": "S-3-23-1-3459" }]}, -

- Speichern Sie die Datei.

- Starten Sie Authentication Server neu.

Überprüfen, ob die Cache-Einstellungen für gespeicherte Active Directory-Domains konfiguriert werden müssen

Um die Leistung während der Anmeldung zu verbessern, kann das Verhalten des Cache konfiguriert werden, der die erkannten Domains speichert, indem ein Aktualisierungsintervall und eine maximale Cache-Dauer in der „appsettings.json“-Datei von Authentication Server festgelegt werden.

- Das Aktualisierungsintervall ist das Intervall in Minuten, in dem die zwischengespeicherten Daten aus Active Directory aktualisiert werden. Der Wert kann zwischen 5 und 1440 Minuten eingestellt werden. Der Standardwert ist 5.

-

Die maximale Cache-Dauer ist die Zeitdauer in Minuten, in der die Daten im Cache gespeichert bleiben, bevor sie ungültig werden. Der Wert kann zwischen 5 und 1440 Minuten eingestellt werden. Der Standardwert ist 30, wenn Authentication Server 4.6 verwendet wird. Bei Verwendung von Authentication Server 4.7 ist der Standardwert 1440.

Diese beiden Einstellungen müssen paarweise konfiguriert werden, wobei die maximale Cache-Dauer einen höheren Wert als das Aktualisierungsintervall haben sollte. Wenn eine oder beide Einstellungen nicht konfiguriert sind, werden die Standardwerte verwendet.

Der Cache in Authentication Server wird aufgefüllt, wenn:

- Die Authentication Server Site (neu) gestartet wird.

-

Active Directory-Authentifizierung unter Blue Prism Hub > Authentifizierungseinstellungen aktiviert wird.

Der Cache wird im Authentication Server nur ausgefüllt, wenn die Active Directory-Authentifizierung aktiviert ist.

So fügen Sie die Cache-Einstellungen zur „appsettings.json“-Datei von Authentication Server hinzu:

-

Fügen Sie im Abschnitt „ActiveDirectory“ die Einstellungen „MaxCacheDurationMinutes“ und „CacheRefreshIntervalMinutes“ und deren Werte hinzu, z. B.:

Kopieren{"Ims" : {"ActiveDirectory": {"MaxCacheDurationMinutes": 60,"CacheRefreshIntervalMinutes": 10} - Speichern Sie die Datei.

- Starten Sie Authentication Server neu.

Überprüfen, ob Domaincontroller-Namenszuordnungen konfiguriert werden müssen

Die folgende Fehlermeldung kann angezeigt werden, wenn nach Active Directory-Benutzern oder -Sicherheitsgruppen gesucht wird und wenn Active Directory-Domains hinzugefügt oder bearbeitet werden: Ungültige Anmeldedaten. Überprüfen Sie Ihre Anmeldedaten. Dies kann auftreten, wenn sich die gefragte Domain nicht in dem Netzwerk befindet, in dem Authentication Server ausgeführt wird.

Wenn Sie sicher sind, dass Sie beim Erstellen eines Active Directory-Domaindatensatzes die richtigen Anmeldedaten angegeben haben, können Sie die Domaincontroller-Namenszuordnungen in der „appsettings.json“-Datei konfigurieren, sodass Active Directory-Abfragen für die in „DomainName“ angegebene Domain an den in „DomainControllerName“ definierten Endpunkt geleitet werden.

Gehen Sie dazu wie folgt vor:

- Fügen Sie im Abschnitt „ActiveDirectory“ der „appsettings.json“-Datei den Abschnitt „DomainControllerNameMappings“ hinzu.

-

Fügen Sie die erforderlichen Informationen für alle Domains und Domänencontroller hinzu, z. B.:

-

DomainName – Der Name Ihrer Active Directory-Domain oder der DNS-Name der Domain.

-

DomainControllerName – Der DNS-Name der Domain oder der FQDN eines Domänencontrollers in der Domain.

Kopieren{ "Ims": {"ActiveDirectory": {"DomainControllerNameMappings": [{ "DomainName": "company.com","DomainControllerName": "server-id.company.com"}, { "DomainName": "my.company.com","DomainControllerName": "server-id.my.company.com"}], -

- Speichern Sie die Datei.

Fehlermeldung wird in der CSV-Ausgabedatei angezeigt, wenn die Zuordnungsfunktion zum ersten Mal ausgeführt wird.

Die Meldung Bei der Erstellung des Benutzerdatensatzes des Authentication Server ist ein Fehler aufgetreten kann in folgenden Fällen in der Ausgabe-CSV-Datei angezeigt werden, wenn die Zuordnungsfunktion zum ersten Mal ausgeführt wird:

-

Wenn dem Dienstkonto, das Sie in Hub für die Kommunikation zwischen Blue Prism und Authentication Server erstellt haben, keine Berechtigung für die Authentication Server API gewährt wurde.

-

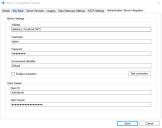

Wenn die Client-ID und der geheime Clientschlüssel des Dienstkontos nicht korrekt im Abschnitt „Client-Details“ der Registerkarte Authentication Server Integration auf dem Bildschirm „Blue Prism Server Konfigurationsdetails“ hinzugefügt wurden.

- Bei der Zuordnung der Benutzer von Blue Prism zu Authentication Server prüft die Zuordnungsfunktion die Details „FirstName“, „LastName“ und „Email“, wenn der Benutzer, den Sie zuordnen möchten, bereits in der Authentication Server Datenbank vorhanden ist. Ist eine dieser Angaben bereits in Authentication Server vorhanden, wird der Benutzerdatensatz nicht zugeordnet.

- Wenn der Computer, auf dem Sie den Befehl ausführen nicht auf die Authentication Server Website zugreifen kann.

Authentication Server Benutzer haben nur dann Zugriff auf die Registerkarten „Startseite“ und „Digital Exchange“, wenn sie sich beim interaktiven Blue Prism Client anmelden.

Authentication Server verwaltet den Zugriff der Benutzer auf Blue Prism und Hub, Rollen und Berechtigungen werden jedoch lokal in jeder Anwendung verwaltet.

Der RabbitMQ-Nachrichtenbus startet nicht, wenn der Blue Prism Anwendungsserver gestartet wird

Wenn der RabbitMQ-Nachrichtenbus beim Starten des Blue Prism Anwendungsservers nicht startet (eine Warnung wird im Ausgabefenster des Servers oder in den Serverlogs angezeigt), überprüfen Sie Folgendes:

- Wird RabbitMQ ausgeführt?

- Überprüfen Sie, ob der RabbitMQ-Dienst ausgeführt wird, indem Sie RabbitMQ in der Liste der auf dem Betriebssystem verfügbaren Dienste suchen, auf dem RabbitMQ installiert wurde.

- Sind die Angaben zur RabbitMQ-Adresse, zum virtuellen Host und zum Port korrekt?

- Das Format sollte {Protokoll}://{Host}:{Port}/{virtueller Host} sein, zum Beispiel rabbitmq://<rabbitmqserver>:5672/.

- Sind der Benutzername und das Passwort für RabbitMQ korrekt?

- Der Gast-Benutzer funktioniert nur über eine localhost-Verbindung. Stellen Sie sicher, dass ein neuer Benutzer mit den richtigen Berechtigungen für den virtuellen Host erstellt wurde.

- Stimmen die Client-ID und der geheime Clientschlüssel mit den Werten überein, die für das in Hub erstellte Dienstkonto eingegeben wurden?

- Haben Sie auf Verbindung testen geklickt, um zu überprüfen, ob die Verbindung gültig ist?

Die oben genannten Details können durch Zugriff auf das RabbitMQ Management Portal von einem Browser aus über https://<rabbitmqserver>:15672/ überprüft werden. Melden Sie sich dazu mit den Anmeldedaten des konfigurierten Benutzers an.

Benutzer- und Dienstkontenaktualisierungen in Authentication Server werden nicht im interaktiven Blue Prism Client angezeigt

Wenn Dienstkonten, die in Authentication Server erstellt wurden, nicht in Blue Prism angezeigt werden oder gelöschte bzw. wiederhergestellte Benutzer oder Dienstkonten nicht in Blue Prism aktualisiert werden, überprüfen Sie Folgendes:

- Wird RabbitMQ ausgeführt?

- Überprüfen Sie, ob der RabbitMQ-Dienst ausgeführt wird, indem Sie „Dienste“ in Ihre Suchleiste eingeben und sicherstellen, dass RabbitMQ in der Liste angezeigt wird.

- Überprüfen Sie das RabbitMQ Management Portal auf Folgendes:

- Gibt es Nachrichten in der Warteschlange für die Benutzersynchronisierung?

- Wenn ja, läuft BPServer? BPServer ist der einzige Nutzer der Warteschlange für die Benutzersynchronisierung. Daher bedeuten Nachrichten in der Warteschlange (angezeigt durch eine positive Ganzzahl in der Spalte Bereit), dass BPServer nicht ausgeführt wird oder dass die Einstellungen für die Integration von Authentication Server in BPServer falsch sind.

Wenn dies der Fall ist, überprüfen Sie, ob die Einstellungen für die Integration von Authentication Server in BPServer mit der korrekten Warteschlange übereinstimmen. Unter Verwendung des folgenden Beispiels sollte die Umgebungskennung bp sein.

Stellen Sie sicher, dass BPServer gestartet ist.

Wenn derzeit keine Nachrichten in der Warteschlange für die Benutzersynchronisierung vorhanden sind, gibt es dann noch Nachrichten in der Warteschlange? Dies kann überprüft werden, indem die Nachrichtenraten für jede Warteschlange überprüft werden, zum Beispiel hat eine aktive Warteschlange einen Wert von 0,00/s, während eine Warteschlange ohne Nachrichten leer ist.

- Wenn ja, läuft BPServer? BPServer ist der einzige Nutzer der Warteschlange für die Benutzersynchronisierung. Daher bedeuten Nachrichten in der Warteschlange (angezeigt durch eine positive Ganzzahl in der Spalte Bereit), dass BPServer nicht ausgeführt wird oder dass die Einstellungen für die Integration von Authentication Server in BPServer falsch sind.

Wurden Nachrichten in der Warteschlange für die Benutzersynchronisierung verbraucht?

- Wenn dies im RabbitMQ Management Portal sichtbar ist, zeigt dies an, dass die Benutzersynchronisationsfunktion durchgängig funktioniert und ein Problem bei der Verarbeitung des Ereignisses aufgetreten ist.

Wenn ein Benutzer- oder Dienstkonto nicht erstellt oder aktualisiert wurde, wird eine weitere Warteschlange erstellt, die Anwendungsfehler enthält (dies wird als Fehlerwarteschlange bezeichnet). Der Name der Warteschlange ist identisch, mit dem zusätzlichen Suffix _error.

- Gibt es Nachrichten in der Warteschlange für die Benutzersynchronisierung?

-

Fehler (und alle Nachrichten) können überprüft werden, um Probleme innerhalb der Anwendung zu diagnostizieren. Wählen Sie dazu zunächst die Warteschlange und dann die Option „Nachrichten abrufen“ aus. Sie können angeben, wie viele Nachrichten Sie erhalten möchten. Da dies eine Warteschlange ist, wird die Nachricht am Anfang der Warteschlange wiedergegeben, wenn 1 Nachricht eingeht. Die Nachricht am Anfang der Warteschlange ist die älteste Nachricht. Nach der Auswahl können Sie den Inhalt der Nachricht sehen. Im Falle einer Fehlermeldung können Sie Details wie Ausnahmetyp, Nachrichtentyp und einen detaillierteren Stack Trace ansehen.

Authentication Server mit einer vorhandenen RabbitMQ-Instanz verwenden, die externe zertifikatsbasierte Authentifizierung verwendet

Wenn Sie Authentication Server mit einer vorhandenen RabbitMQ-Instanz verwenden, die externe zertifikatsbasierte Authentifizierung verwendet, muss die Authentifizierung mit Anmeldedaten (PLAIN) in ihrer Instanz aktiviert werden. Weitere Details sind hier verfügbar.

Wenn Sie die RabbitMQ-Funktion noch nie über die Registerkarte „Authentication Server Integration“ im Blue Prism Anwendungsserver konfiguriert haben, würde die RabbitMQ Management UI keine Warteschlange für diese Umgebung erstellen, d. h. alle Änderungen, die in Hub vorgenommen werden, würden nicht in der Warteschlange stehen. Sobald diese Konfiguration jedoch eingerichtet ist und verifiziert wurde, dass sie erfolgreich funktioniert, werden alle zukünftigen Aktualisierungen, die in Hub vorgenommen werden, in die Warteschlange gestellt, unabhängig davon, ob der Blue Prism Anwendungsserver ausgeführt wird oder nicht.

Eingebettete Authentication Server Anmeldeseite schließt Ladevorgang nicht ab

Wenn Sie sich mit Authentication Server beim interaktiven Blue Prism Client anmelden, kann der über den Microsoft Edge WebView2-Browser eingebettete Authentication Server Anmeldedialog möglicherweise nicht vollständig angezeigt werden und den Ladevorgang nicht abschließen – ohne dass Fehler in den Logs angezeigt werden.

Die Ursache ist möglicherweise der Benutzerdatenordner (UDF), der vom WebView2-Browser unter „C:\Benutzer\<username>\AppData\Roaming\Blue Prism Limited\Automate V3“ bei Ihrem ersten Anmeldeversuch mit Authentication Server erstellt wurde. Dieser Ordner enthält Browserdaten wie Cookies, Berechtigungen und zwischengespeicherte Ressourcen. Weitere Informationen finden Sie unter Benutzerdatenordner in Microsoft Edge verwalten.

Um dieses Problem zu beheben, müssen Sie den Benutzerdatenordner unter „C:\Benutzer\<username>\AppData\Roaming\Blue Prism Limited\Automate V3“ löschen, Blue Prism neu starten und sich erneut mit Authentication Server anmelden.

Docs

Docs