Hubのインストールのトラブルシューティング

次のセクションでは、インストール中かインストールが成功したかどうか検証しているときに特定の問題が生じる場合のガイダンスを紹介します。

メッセージブローカーのコネクティビティ

Webサーバーとメッセージブローカー間のコネクティビティを確認するには、RabbitMQ管理コンソールがWebブラウザーからアクセス可能であることを確認します。

接続に失敗する理由はいくつかあります。

- ネットワークコネクティビティを検証する - すべての関連デバイスが同一ネットワークに接続され、通信できることを確認します。

- ファイアウォール - サーバー自体またはネットワーク内のファイアウォールが通信を阻止していないことを確認します。

デフォルトでは、RabbitMQ管理コンソールはポート15672で通信します。メッセージブローカーキューでは、デフォルトで異なるポート、5672が使用されます。すべてのポートでファイアウォールのTCPアクセスを確認する必要があります。これは、特に、IT組織が非デフォルトポートを指定している場合に当てはまります。

データベースコネクティビティ

インストーラー内の[接続をテストして続行]ボタンで、以下を確認します。

- データベースが存在する場合:

- 接続できること。

- アカウントにデータベースの読み取り、書き込み、編集の権限があること。

- データベースが存在しない場合:

- アカウントにデータベースを作成する権限があること。

これらの要件を満たすことができない場合、インストールは停止します。

LANでSQL Serverに接続できない場合、実行できるチェックが多数あります。

- ネットワークコネクティビティを検証する - すべての関連デバイスが同一ネットワークに接続され、通信できることを確認します。

- SQL認証情報 - SQL認証情報と、ユーザーがSQL Server上で適切な許可を持っていることを検証します。

- ファイアウォール - サーバー自体またはネットワーク内のファイアウォールが通信を阻止していないことを確認します。

- SQL Server Browserサービス - SQLインスタンスを検索できるようにSQL Server上のSQL Server Browserサービスが有効になっていることを確認します。SQL Server Expressの場合、このサービスは通常、デフォルトで無効です。

- TCP/IPコネクティビティを許可 - リモートコネクティビティがSQLに必要な場合、SQLインスタンスに対してTCP/IPコネクティビティが有効になっていることを確認します。Microsoftは、SQLの各バージョンに特化した、SQL Serverに対してTCP/IPネットワークプロトコルを有効にするための手順を提示する記事を用意しています。

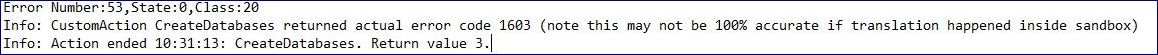

インストーラーの実行時に、データベースエラーでインストールプロセスが失敗した場合、以下を参照してください。その後、WebサーバーがデータベースとSQL接続できることを確認します。これは、上記の理由のいずれかが原因である可能性があります。

失敗の原因のもう1つの可能性は、インストーラー内のデータベースの作成に使用するアカウントが、データベースの作成に必要な権限を持っていないことです。

最後に、ソフトウェアの削除後にインストールが再インストールされた場合です。その後、同じデータベース名が使用されている場合は、元のデータベースをバックアップしてドロップしてから、再インストールする必要があります。

Webサーバー

インストールプロセス中、インストーラーはすべての前提条件が満たされていることを確認します。前提条件がインストールされていない場合は、インストーラーをキャンセルし、前提条件がインストールされてから、インストーラープロセスを再開することをお勧めします。

詳細については、「前提条件」を参照してください。

RabbitMQをAMQPSと使用する

RabbitMQでAMQPS(Advanced Message Queuing Protocol - Secure)を使用している場合、Hubインストールの一部として作成されたアプリケーションプールにRabbitMQ証明書の許可を付与する必要があります。これには、以下の操作を行います。

- Webサーバーで、[証明書マネージャー]を開きます。これを行うには、Windowsタスクバーの検索ボックスに[証明書]と入力し、[コンピューター証明書の管理]をクリックします。

- Hubのインストール中にRabbitMQ AMQPSで使用するために特定された証明書に移動して右クリックし、[すべてのタスク]を選択して[プライベートキーの管理...]をクリックします。

証明書の許可ダイアログが表示されます。

-

[追加]をクリックし、次のアプリケーションプールを[オブジェクト名を入力して選択]フィールドに入力します。

iis apppool\Blue Prism - Audit Service;

iis apppool\Blue Prism - Authentication Server;

iis apppool\Blue Prism - Email Service;

iis apppool\Blue Prism - File Service;

iis apppool\Blue Prism - Hub;

iis apppool\Blue Prism - License Manager;

iis apppool\Blue Prism - Notification Center;

iis apppool\Blue Prism - SignalR;

これらはデフォルトのアプリケーションプール名です。インストール中に異なる名前を入力した場合は、使用している名前がリストに反映されていることを確認してください。

-

Windows認証を使用している場合は、次のWindowsサービスに使用されるサービスアカウントの名前も追加します。

- Blue Prism – 監査サービスリスナー

- Blue Prism ‐ ログサービス

-

[名前の確認]をクリックします。

名前を検証します。検証されない場合は、使用しようとしているアプリケーションプールまたはサービスアカウントと名前が一致することを確認し、必要に応じて修正します。

-

[OK]をクリックします。

-

グループまたはユーザー名リストで各アプリケーションプールを順番に選択し、[{account name}の許可]のリストで[フルコントロール]が選択されていることを確認します。

-

[OK]をクリックします。

これで、アプリケーションプールは証明書にアクセスできるようになりました。

Interactもインストールする場合は、Interactのインストール中に作成されたアプリケーションプールに対してもこれを実行する必要があります。詳細については、「Interactをインストールする」を参照してください。

File Service

File Serviceが

削除処理中は、データベースは削除されないため、再インストールで同じデータベース名が使用されている場合は、File ServiceとURLへの元のパスが使用されます。

これを回避するには、削除プロセスの実行後にデータベースを削除またはクリーンアップして以前のパスを削除するか、再インストール時に代替のデータベース名を使用します。

統合Windows認証用にブラウザーを構成する

インストール後にActive DirectoryユーザーがBlue Prism Hubにログインできない場合、クライアントマシンが現在ログインしているユーザーを取得できるように、統合Windows認証をサポートするWebブラウザー が構成されていることを確認してください。構成手順は、Hubがサポートする各Webブラウザーによって異なります。

Google Chromeを構成する

- Chromeで開いているインスタンスを閉じます。

-

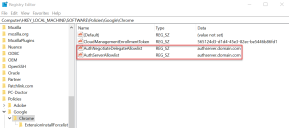

レジストリエディターを開き、トップバーに以下を入力します。

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome

- Chromeフォルダーを右クリックし、[新規] > [文字列値]を選択します。

- 文字列値を追加:AuthNegotiateDelegateAllowlistおよびAuthServerAllowlist。

- 各文字列値を順番に右クリックし、[修正]を選択します。

-

2つの文字列値の[値のデータ]フィールドにAuthentication Server Webサイトのホスト名(authserver.domain.comなど)を入力し、[OK]をクリックします。

Microsoft Edgeを構成する

- Edgeで開いているインスタンスを閉じます。

-

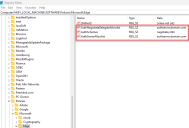

レジストリエディターを開き、トップバーに以下を入力します。

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge

- Edgeフォルダーを右クリックし、[新規] > [文字列値]を選択します。

- 文字列値を追加:AuthNegotiateDelegateAllowlist、AuthServerAllowlist、AuthSchemes。

- 各文字列値を順番に右クリックし、[修正]を選択します。

- AuthNegotiateDelegateAllowlistとAuthServerAllowlistの[データ値]フィールドにAuthentication Server Webサイトのホスト名(authserver.domain.comなど)を入力し、[OK]をクリックします。

-

AuthSchemesの[データ値]フィールドに、「negotiate, ntlm」と入力し、[OK]をクリックします。詳細については、「Microsoft Edgeポリシーに関するMicrosoftドキュメント」を参照してください。

この文字列値は、組織がKerberos認証のみに設定されている場合は必須ではありません。詳細については、以下を参照してください。

または、Microsoft Edgeの以下の手順に従ってください。

- Edgeで開いているインスタンスを閉じます。

- [コントロールパネル] > [ネットワークとインターネット] > [インターネットオプション]に移動します。

- [詳細]タブの[セキュリティ]で、[統合Windows認証を有効化]を選択します。

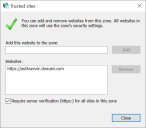

- [セキュリティ]タブで、[信頼済みサイト] >[サイト]をクリックします。

-

[信頼済みサイト]ダイアログで、[このWebサイトをゾーンに追加する]フィールドにAuthentication ServerのURL(https://authserver.domain.comなど)を入力し、[追加]をクリックします。

URLが[Webサイト]フィールドに表示されます。

-

[閉じる]をクリックします。

-

[インターネットオプション]ダイアログの[セキュリティ]タブで、[信頼済みサイト] >[カスタムレベル]をクリックします。

-

[ユーザー認証] > [ログオン]で、[匿名ログオン]が選択されていないことを確認します。代わりに、以下に示すように、ブラウザーがユーザー認証情報を取得できるいずれかの設定を使用します。

-

[OK]をクリックします。

Kerberos認証を構成する

Windows New Technology LAN Manager(NTLM)認証が環境で無効になっている場合、上述の手順だけでは不十分です。この場合、Kerberos認証とサービスプリンシパル名(SPN)も構成する必要があります。組織の設定によっては、Microsoft Edge WebView2レジストリキーの追加が必要になる場合もあります。詳細については、NTLMおよびKerberos認証に関するMicrosoftドキュメントを参照してください。

- WebサーバーでInternet Information Services(IIS)マネージャーを開きます。

-

接続のリストで、[Blue Prism - Authentication Server]を選択します。

これはデフォルトのサイト名です。カスタムサイト名を使用している場合は、適切な接続を選択します。

-

[IIS]で、[認証]をダブルクリックします。

[認証]ページが表示されます。

-

[Windows認証]を選択し([有効]に設定されていることを確認)、[プロバイダー...]をクリックします。

[プロバイダー]ダイアログが表示されます。

-

組織の設定に基づいて、利用可能なプロバイダーのリストから1つ以上のプロバイダーを追加し、[OK]をクリックします。

サービスプリンシパル名(SPN)を構成する

Kerberos認証が正しく機能するようにするには、サービスプリンシパル名(SPN)を構成してAuthentication Server URLに登録する必要もあります。必要な許可を含む詳細については、このトピックに関するMicrosoftドキュメントを参照してください。これは、アカウントの許可がないことでSetspnコマンドの実行に失敗しないようにするために、組織のITチームと確認すべき重要なステップです。

-

Webサーバーの管理者としてコマンドプロンプトを開き、該当するコマンドを実行します。

Blue Prism - Authentication Serverアプリケーションプールがローカルシステムアカウントとして実行されている場合は、次を使用します。

コピーSetspn -S HTTP/WEBSITE_URL COMPUTER_HOSTNAMEBlue Prism - Authentication Serverアプリケーションプールがサービスアカウントとして実行されている場合は、次を使用します。

コピーSetspn -S HTTP/WEBSITE_URL DOMAIN/UsernameHTTPはHTTPとHTTPSの両方に対応します。HTTPSを含むようにコマンドを変更すると、構成に失敗するので、変更しないでください。

-

Klist purgeを実行してKerberosチケットを更新します。

-

Authentication Serverにログインして、Kerberos認証が正しく機能していることを確認します。

Microsoft Edge WebView2レジストリキーを追加する

組織がKerberos認証のみに設定されており、Authentication Serverも使用してBlue Prism Enterpriseにもログインする場合、以下の手順でMicrosoft Edge WebView2ブラウザーのレジストリキーを追加する必要があります。

- Edgeで開いているインスタンスを閉じます。

-

レジストリエディターを開き、トップバーに以下を入力します。

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge

- Edgeフォルダーを右クリックし、[新規] > [キー]を選択します。

- 新しいキーに「WebView2」という名前を付けます。

- WebView2フォルダーを右クリックして、文字列値を追加:AuthNegotiateDelegateAllowlistおよびAuthServerAllowlist。

- 各文字列値を順番に右クリックし、[修正]を選択します。

-

AuthNegotiateDelegateAllowlistとAuthServerAllowlistの[データ値]フィールドにAuthentication Server Webサイトのホスト名(authserver.domain.comなど)を入力し、[OK]をクリックします。

開始時にHubにエラーが表示される

ユーザーがAuthentication ServerにログインしてHubを選択すると、次のメッセージが表示されます。

アプリケーションの起動中にエラーが発生しました

これは、IIS サイトを再起動する必要があることを意味します。このエラーは、単一のサーバーにインストールされているシステムに影響を与え、IISサイトの後にRabbitMQが起動すると発生します。そのため、IISサイトには、RabbitMQを最初に起動できるように起動遅延を設定することをお勧めします。

このエラーが発生した場合は、次の方法で解決できます。

- サーバーで、Internet Information Services(IIS)Managerを開き、すべてのBlue Prismサイトを停止します。リストについては、「HubのWebサイト」を参照してください。

- RabbitMQサービスを再起動します。

- すべてのBlue Prismアプリケーションプールを再起動します。

- 手順1で停止したBlue Prismサイトを起動します。

IISサイトサービスの起動を遅らせるには、次の手順に従います。

- サーバーで、[サービス]を開きます。

- [World Wide Web Publishing Service]を右クリックし、[プロパティ]を選択します。

- [全般]タブで、[スタートアップの種類]を[自動(遅延起動)]に設定します。

- [OK]をクリックして[サービス]ウィンドウを閉じます。

HubでSMTP設定が構成できない

HubでSMTP設定を構成できない場合、これは通常、サービスの起動順序に関連しています。

RabbitMQサービスがすべて起動した後、Webサーバーを起動する必要があります。RabbitMQサービスの準備が整う前にWebサーバーサービスが開始した場合、HubのSMTP設定に進むと「問題が発生しました」というメッセージが表示されます。

SMTP設定を保存すると、OAuth 2.0の使用している場合エラーが返されます。

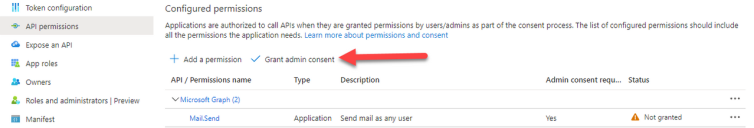

OAuth 2.0を使用してメール構成を保存するとエラーが発生する場合は、Azure Active DirectoryでアプリケーションにMail.Sendアクセス許可が設定されていることを確認してください。

Mail.Sendアクセス許可を追加するには:

- Azure Active Directoryで、Hubをリンクしているアプリケーションのアプリケーションプロパティを開きます。

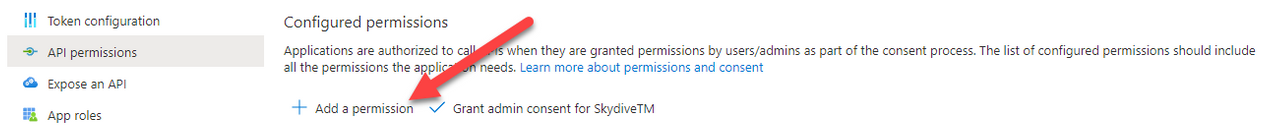

- [APIのアクセス許可]をクリックします。

-

[アクセス許可の追加]をクリックします。

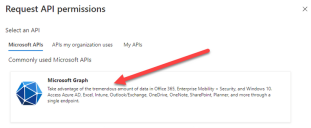

-

Microsoft APIの[APIを選択します]で、Microsoft Graphを選択します。

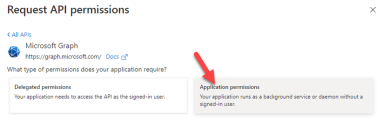

-

Microsoft Graphで、[アプリケーションのアクセス許可]をクリックします。

-

検索フィールドに「Mail」と入力し、Enterを押します。

-

表示されるメールリストで、[Mail.Send]を選択し、[アクセス許可の追加]をクリックします。

-

[アプリケーションのアクセス許可]ページで、[管理者の同意の付与]をクリックします。

インストール後に顧客IDを更新する

インストール後に顧客IDを入力または更新する必要がある場合は、License Managerのappsettings.json構成ファイルを更新する必要があります。構成ファイルが更新されたら、License ManagerをInternet Information Services(IIS)マネージャーで再起動する必要があります。

appsetting.jsonファイルで顧客IDを更新するには:

-

Windows Explorerを開き、C:\Programs (x86)\Blue Prism\LicenseManager\appsettings.jsonに移動します。

これはデフォルトのインストール場所です。カスタムの場所を使用した場合はその場所に移動します。

- appsettings.jsonファイルをテキストエディターで開きます。

-

ファイルのLicense:CustomerIdセクションを見つけて、新しい顧客IDを入力します。例:

コピー"License": {

"CustomerId": "your-Customer-ID-here"

} - ファイルを保存します。

License Managerを再起動するには:

Docs

Docs