Configuration API

Configuration obligatoire

Configurer l'enregistrement DNS

Une fois que l'API Blue Prism API a été installée, un enregistrement DNS doit être configuré pour mapper l'URL de l'API à l'adresse IP pertinente.

Pour plus de détails sur la façon de procéder, voir Résolution DNS et Connectivité réseau Blue Prism.

Configurer le pool d'applications IIS pour l'accès de l'authentification Windows à la base de données

Si le compte utilisé par l'API pour communiquer avec la base de données Blue Prism utilise l'authentification Windows, le pool d'applications Blue Prism API dans IIS devra être mis à jour pour fonctionner en tant qu'utilisateur ayant un accès approprié à la base de données Blue Prism. Suivez les étapes ci-dessous lorsque vous utilisez l'authentification Windows pour la connexion à la base de données :

- Lancez le gestionnaire d'Internet Information Services à partir du menu Démarrer de Windows.

-

Dans le panneau Connexions, développez le nœud Pools d'applications et sélectionnez Blue Prism API.

- Sur la page Pools d'applications, sélectionnez Réglages avancés.

- Dans la boîte de dialogue Réglages avancés, développez Modèle de processus et cliquez sur les points de suspension (…) à côté de Identité du pool d'applications.

- Dans la boîte de dialogue Identité du pool d'applications, sélectionnez l'option Compte personnalisé et cliquez sur Définir....

-

Dans la boîte de dialogue Définir les identifiants, saisissez les identifiants de connexion Windows d'un utilisateur qui a accès à la base de données Blue Prism et cliquez sur OK.

L'utilisateur de la base de données requis pour se connecter à la base de données Blue Prism doit disposer des permissions db_datareader et db_datawriter.

- Dans le panneau Connexions, développez le nœud Sites et sélectionnez Blue Prism API.

- Dans le panneau Actions sous Gérer le site Web, cliquez sur Redémarrer.

Configurer le certificat SSL pour lire les clés privées

Une fois qu'un certificat SSL a été généré et associé à Blue Prism API, l'API doit pouvoir lire les clés privées.

Pour ce faire :

- Dans le menu Démarrer de Windows sur votre serveur Web, lancez Gérer les certificats informatiques.

- Accédez à Personnel > Certificats et localisez le certificat de Blue Prism API.

-

Cliquez avec le bouton droit de la souris sur le certificat et sélectionnez Toutes les tâches > Gérer les clés privées.

- Dans la boîte de dialogue Permissions, cliquez sur Ajouter.

-

Dans la boîte de dialogue Sélectionner des utilisateurs ou des groupes, saisissez IIS AppPool\AppPoolName où AppPoolName est le nom de votre pool d'applications de Blue Prism API, par exemple IIS AppPool\Blue Prism API (sauf s'il a été modifié après l'installation initiale de l'API). Cliquez sur Vérifier les noms, puis sur OK.

-

Dans la boîte de dialogue Permissions, sélectionnez l'option Autoriser pour Lire et cliquez sur Appliquer.

L'API est désormais configurée pour lire les clés privées.

Activer l'authentification par rapport à l'API

Pour interagir avec Blue Prism API directement, au moins un compte de service avec la permission d'utiliser Blue Prism API doit être créé dans Blue Prism Hub pour stocker l'ID client et le secret que les utilisateurs doivent fournir à Authentication Server afin d'authentifier leurs requêtes. Si les utilisateurs ont besoin de différents niveaux de permissions pour les interactions avec l'API, des comptes de service distincts doivent être créés, auxquels le niveau de permission approprié peut être attribué.

Le diagramme ci-dessous illustre le flux d'authentification entre Authentication Server et Blue Prism API :

Pour activer l'authentification pour Blue Prism API, Authentication Server doit être installé via le programme d'installation de Blue Prism Hub (version 4.6 et versions ultérieures), ainsi que configuré et activé dans votre environnement Blue Prism. La configuration ci-dessous est uniquement requise lors de l'interaction avec Blue Prism API en dehors du plug-in de la salle de contrôle dans Hub. Lors de l'utilisation de l'API pour interagir avec les données utilisées dans Control Room sur navigateur dans Hub via l'API directement, l'authentification de l'utilisateur est gérée par le compte de service qui a accès à l'API Authentication Server. Pour plus de détails, voir Authentication Server.

Les étapes ci-dessous doivent être effectuées pour chaque compte de service que vous souhaitez créer :

- Dans Blue Prism Hub, cliquez sur l'icône de votre profil pour ouvrir l'écran Réglages, et sous Gestion des utilisateurs, cliquez sur Comptes de service.

- Sur l'écran Comptes de service, cliquez sur Ajouter un compte.

-

Saisissez un ID pour l'application client et un nom pour le client dans la base de données Authentication Server. Notez l'ID client pour plus tard.

-

Sous Permissions, sélectionnez Blue Prism API.

-

Cliquez sur Créer un compte de service.

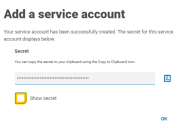

L'écran Ajouter un compte de service s'affiche avec un secret généré.

-

Cliquez sur l'icône Copier dans le presse-papiers pour copier le secret généré dans votre presse-papiers. Ce secret et l'ID client seront utilisés par le système utilisé pour interagir avec l'API (par exemple, Swagger ou Postman) afin d'envoyer des requêtes d'authentification à l'API Authentication Server.

L'URL de l'API Authentication Server qui émet les jetons d'authentification à utiliser avec l'API est :

https://<authenticationserverhostname>/connect/token, par exemple https://authentication.local/connect/token

-

Dans le client interactif Blue Prism, accédez à Système > Sécurité - Utilisateurs.

Pour que les utilisateurs créés dans Hub soient synchronisés et affichés dans votre environnement Blue Prism, au moins un serveur d'applications dans l'environnement doit être configuré pour se connecter à Authentication Server et être en cours d'exécution. Pour plus de détails, voir Authentication Server.

-

Sélectionnez Utilisateurs, puis Synchroniser les utilisateurs avec Authentication Server dans les options du menu hamburger.

Le compte de service s'affiche désormais dans la liste des utilisateurs.

-

Double-cliquez sur le compte de service pour lui attribuer les rôles et permissions requis pour les actions que l'utilisateur connecté doit pouvoir réaliser via l'API disponible.

Le rôle et les permissions d'un compte de service peuvent être configurés et appliqués comme avec tout autre compte utilisateur Blue Prism.

-

Accédez au répertoire d'installation d'Authentication Server sur le serveur Web hébergeant Authentication Server (par exemple, C:\Program Files (x86)\Blue Prism\Authentication Server) et ouvrez le fichier appsettings.json.

-

Dans la section AllowedOrigins du fichier, ajoutez l'URL de l'installation de votre Blue Prism API, par exemple https://BluePrismAPI.local, et enregistrez vos modifications.

Cette étape est requise uniquement si vous exposez Blue Prism API en externe, soit pour tester dans Swagger, soit pour toute autre interface externe, telle qu'une application tierce personnalisée.

-

Lancez le gestionnaire d'Internet Information Services (IIS) à partir du menu Démarrer de Windows.

- Dans le panneau Connexions, développez le nœud Sites et sélectionnez Blue Prism - Authentication Server.

-

Dans le panneau Actions sous Gérer le site Web, cliquez sur Redémarrer.

Si vous avez modifié le rôle d'utilisateur associé au compte de service dans le cadre de ce processus, il est recommandé de recycler le pool d'applications Blue Prism API pour s'assurer que la modification est appliquée immédiatement.

Configurer l'API pour autoriser le remplissage automatique du cache pour les domaines Active Directory

Le remplissage du cache qui stocke les domaines Active Directory découverts ne se produit que lorsqu'un utilisateur fait une requête après le démarrage du site Web de Blue Prism API sur le serveur. Cela pourrait empêcher les utilisateurs Active Directory de visualiser les données comme prévu dans Hub Control Room. Cela est dû au fait que leur compte n'est pas autorisé dans Blue Prism API, alors que le cache Active Directory est toujours en cours de remplissage en arrière-plan.

Pour éviter ce scénario, le mode de démarrage du pool d'applications de Blue Prism API doit être défini sur AlwaysRunning comme suit :

- Lancez le gestionnaire d'Internet Information Services à partir du menu Démarrer de Windows.

-

Dans le panneau Connexions, développez le nœud Pools d'applications et sélectionnez Blue Prism API.

- Sur la page Pools d'applications, sélectionnez Réglages avancés.

-

Dans la boîte de dialogue Réglages avancés, développez Général et dans le champ Mode de démarrage, sélectionnez AlwaysRunning.

Configuration facultative

Rendre les clés de chiffrement sur serveur disponibles pour Blue Prism API

Cette configuration est requise si vous stockez vos schémas de chiffrement sur le serveur d'applications Blue Prism et qu'ils doivent être utilisés par Blue Prism API.

Ajouter le nom de la configuration du serveur d'applications Blue Prism au fichier de configuration pour Blue Prism API

-

Ouvrez Windows PowerShell en tant qu'administrateur et exécutez la commande suivante pour déchiffrer le fichier web.config de l'API (situé par défaut dans C:\Program Files (x86)\Blue Prism Limited\Blue Prism API) :

CopierC:\Windows\Microsoft.NET\Framework\v4.0.30319\aspnet_regiis.exe -pdf "appSettings" "C:\Program Files (x86)\Blue Prism Limited\Blue Prism API" -

Une fois déchiffré, ouvrez le fichier web.config de l'API dans un éditeur de texte et dans la section <appSettings>, trouvez la clé « BPServerConfigName » et saisissez le nom de votre configuration de serveur d'applications Blue Prism dans le paramètre de valeur.

Il s'agit du nom défini lors de la configuration du serveur d'applications. La première fois que le serveur d'applications est configuré, le nom de configuration est Par défaut, mais il peut être modifié si nécessaire.

-

Ouvrez Windows PowerShell en tant qu'administrateur et exécutez la commande suivante pour rechiffrer le fichier web.config de l'API :

CopierC:\Windows\Microsoft.NET\Framework\v4.0.30319\aspnet_regiis.exe -pef "appSettings" "C:\Program Files (x86)\Blue Prism Limited\Blue Prism API"

Les étapes suivantes dépendent de l'exécution ou non de l'API Blue Prism API et du serveur d'applications Blue Prism sur la même machine :

-

Blue Prism API et le serveur d'applications Blue Prism s'exécutent sur la même machine.

-

Blue Prism API et le serveur d'applications Blue Prism s'exécutent sur différentes machines.

Blue Prism API et le serveur d'applications Blue Prism s'exécutent sur la même machine.

- Accordez la permission de lecture sur le fichier Automate.config à l'utilisateur sous lequel le pool d'applications de Blue Prism API s'exécute :

- Localisez le fichier Automate.config (C:\ProgramData\Blue Prism Limited\Automate V3), cliquez avec le bouton droit de la souris sur le fichier et sélectionnez Propriétés.

- Dans l'onglet Sécurité, cliquez sur Modifier.

- Dans la boîte de dialogue Permissions, cliquez sur Ajouter.

- Dans la boîte de dialogue Sélectionner des utilisateurs ou des groupes, saisissez l'identité sous laquelle le pool d'applications s'exécute. Par exemple, si vous exécutez le pool d'applications sous son identité, saisissez IIS AppPool\AppPoolName. AppPoolName est le nom de votre pool d'applications de Blue Prism API, par exemple IIS AppPool\Blue Prism API (sauf s'il a été modifié après l'installation initiale de l'API).

- Cliquez sur Vérifier les noms, puis sur OK.

- Dans la boîte de dialogue Permissions, sélectionnez l'option Lire et cliquez sur Appliquer.

- Si vous stockez des clés de chiffrement dans des fichiers BPK externes, accordez la permission de lecture à ces fichiers à l'utilisateur sous lequel le pool d'applications de Blue Prism API s'exécute :

- Accédez à l'emplacement des clés de chiffrement, cliquez avec le bouton droit de la souris sur le fichier BPK et sélectionnez Propriétés.

Dans l'onglet Sécurité, cliquez sur Modifier.

Dans la boîte de dialogue Sélectionner des utilisateurs ou des groupes, saisissez l'identité sous laquelle le pool d'applications s'exécute. Par exemple, si vous exécutez le pool d'applications sous son identité, saisissez IIS AppPool\AppPoolName. AppPoolName est le nom de votre pool d'applications de Blue Prism API, par exemple IIS AppPool\Blue Prism API (sauf s'il a été modifié après l'installation initiale de l'API).

Cliquez sur Vérifier les noms, puis sur OK.

Dans la boîte de dialogue Permissions, sélectionnez l'option Lire et cliquez sur Appliquer.

-

Si le fichier Automate.config est chiffré par certificat, accordez l'accès en lecture aux clés privées du certificat de chiffrement à l'utilisateur sous lequel le pool d'applications de Blue Prism API s'exécute :

-

Dans le menu Démarrer de Windows sur votre serveur Web, lancez Gérer les certificats informatiques.

-

Accédez à Personnel > Certificats et localisez le certificat de Blue Prism API.

-

Cliquez avec le bouton droit de la souris sur le certificat et sélectionnez Toutes les tâches > Gérer les clés privées.

-

Dans la boîte de dialogue Permissions, cliquez sur Ajouter.

-

Dans la boîte de dialogue Sélectionner des utilisateurs ou des groupes, saisissez l'identité sous laquelle le pool d'applications s'exécute. Par exemple, si vous exécutez le pool d'applications sous son identité, saisissez IIS AppPool\AppPoolName. AppPoolName est le nom de votre pool d'applications de Blue Prism API, par exemple IIS AppPool\Blue Prism API (sauf s'il a été modifié après l'installation initiale de l'API).

-

Cliquez sur Vérifier les noms, puis sur OK.

-

Dans la boîte de dialogue Permissions, sélectionnez l'option Lire et cliquez sur Appliquer.

-

Dans le gestionnaire d'Internet Information Services (IIS), cliquez avec le bouton droit de la souris sur le pool d'applications de Blue Prism API et sélectionnez Recycler.

L'API est désormais configurée pour lire les clés privées.

Vous pouvez également appliquer la permission au dossier qui contient les fichiers.

-

Blue Prism API et le serveur d'applications Blue Prism s'exécutent sur différentes machines.

- Copiez le fichier Automate.config de la machine sur laquelle le serveur d'applications Blue Prism est installé et configuré à l'emplacement %PROGRAMDATA%\Blue Prism Limited\Automate V3 sur la machine sur laquelle l'API s'exécute.

- Accordez la permission de lecture sur cette copie du fichier Automate.config à l'utilisateur sous lequel le pool d'applications de Blue Prism API s'exécute, comme indiqué ci-dessus.

- Si vous stockez des clés de chiffrement dans des fichiers BPK externes, copiez les fichiers BPK de la machine du serveur Blue Prism au même emplacement sur la machine sur laquelle l'API s'exécute.

- Accordez la permission de lecture sur ces fichiers BPK à l'utilisateur sous lequel le pool d'applications de Blue Prism API s'exécute, comme indiqué ci-dessus.

-

Si votre fichier Automate.config est chiffré par certificat, exportez le certificat de chiffrement à partir de la machine sur laquelle le serveur d'applications Blue Prism s'exécute et importez-le sur la machine sur laquelle l'API s'exécute.

Pour exporter le certificat chiffré depuis la machine du serveur d'applications Blue Prism :

-

Connectez-vous en tant qu'administrateur.

-

Dans une invite de commande ou dans le menu d'exécution, saisissez « mmc ».

-

Ouvrez les certificats de votre ordinateur local (cliquez sur Fichier > Ajouter/Supprimer un composant logiciel enfichable... > Certificats > Compte informatique > Suivant > Ordinateur local > Terminer > OK).

-

Accédez à Certificats (Ordinateur local) > Personnel > Certificats.

-

Cliquez avec le bouton droit de la souris sur le certificat que vous souhaitez exporter et sélectionnez Toutes les tâches > Exporter > Suivant.

-

Sélectionnez Oui, exporter la clé privée, puis Suivant.

-

Sélectionnez l'option PKCS#12.

-

Sélectionnez Inclure tous les certificats dans le chemin de certification si possible.

-

Sélectionnez Exporter toutes les propriétés étendues.

-

Cliquez sur Suivant.

-

Fournissez un mot de passe pour la clé privée si vous y êtes invité.

-

Donnez un nom significatif au fichier, par exemple nomcert.pfx, et enregistrez-le dans un endroit sûr.

Pour importer le certificat chiffré sur la machine sur laquelle Blue Prism API s'exécute :

-

Copiez le fichier que vous avez exporté sur la machine sur laquelle l'API s'exécute. Le fichier *.pfx est au format PKCS#12 et inclut à la fois le certificat et la clé privée.

-

Dans une invite de commande ou dans le menu d'exécution, saisissez « mmc ».

-

Ouvrez les certificats de votre ordinateur local (cliquez sur Fichier > Ajouter/Supprimer un composant logiciel enfichable... > Certificats > Compte informatique > Suivant > Ordinateur local > Terminer > OK).

-

Accédez à Certificats (Ordinateur local) > Personnel > Certificats.

-

Cliquez avec le bouton droit de la souris sur le certificat que vous souhaitez exporter et sélectionnez Toutes les tâches > Importer > Suivant.

-

Cliquez sur Parcourir pour sélectionner le certificat à partir de l'emplacement enregistré.

-

Cliquez sur Suivant.

-

Spécifiez le magasin de certificats où vous souhaitez placer le certificat, puis cliquez sur Suivant.

-

Cliquez sur Terminer.

-

-

Accordez l'accès en lecture aux clés privées de ce certificat importé à l'utilisateur sous lequel le pool d'applications de Blue Prism API s'exécute, comme indiqué ci-dessus.

Si des modifications sont apportées aux clés de chiffrement sur la machine sur laquelle le serveur d'applications Blue Prism s'exécute, vous devrez vous assurer qu'elles sont copiées sur la machine sur laquelle Blue Prism API s'exécute.

-

Dans le gestionnaire d'Internet Information Services (IIS), cliquez avec le bouton droit de la souris sur le pool d'applications de Blue Prism API et sélectionnez Recycler.

L'API est désormais configurée pour lire les clés privées.

Si des modifications sont apportées aux schémas de chiffrement du serveur utilisés par le serveur d'applications, ou au certificat utilisé pour chiffrer le fichier de configuration, vous devrez effectuer toutes ces étapes à nouveau.

Activer l'interface utilisateur Swagger

Pour permettre l'interaction avec Blue Prism API, l'interface utilisateur Swagger a été incluse à l'installation de Blue Prism API. L'interface utilisateur Swagger est désactivée par défaut et doit être activée si un administrateur souhaite que les utilisateurs interagissent avec Blue Prism API à l'aide de cet outil.

Pour activer l'interface utilisateur Swagger :

-

Déchiffrez le fichier web.config de l'API (situé dans C:\Program Files (x86)\Blue Prism Limited\Blue Prism API) en exécutant Windows PowerShell en tant qu'administrateur et en utilisant la commande suivante :

CopierC:\Windows\Microsoft.NET\Framework\v4.0.30319\aspnet_regiis.exe -pdf "appSettings" "C:\Program Files (x86)\Blue Prism Limited\Blue Prism API" - Une fois déchiffré, ouvrez le fichier web.config de l'API et définissez la propriété Swagger.Enable sur true. Cette propriété est définie sur false par défaut.

-

Rechiffrez le fichier web.config de l'API en exécutant Windows Powershell en tant qu'administrateur et en utilisant la commande suivante :

CopierC:\Windows\Microsoft.NET\Framework\v4.0.30319\aspnet_regiis.exe -pef "appSettings" "C:\Program Files (x86)\Blue Prism Limited\Blue Prism API" -

Lancez l'interface utilisateur Swagger à l'aide d'un lien au format :

https://[nomhôte]:[numéroport]/swagger/ui/index, par exemple https://bpapi.local:443/swagger/ui/index.

Générer un certificat SSL autosigné pour les environnements de non-production

Les certificats autosignés peuvent être utilisés, mais ne sont recommandés que pour les environnements POC\POV\Dev, et non pour les environnements de production. Il est recommandé de contacter votre équipe de sécurité informatique pour obtenir des conseils sur l'obtention d'un certificat approprié.

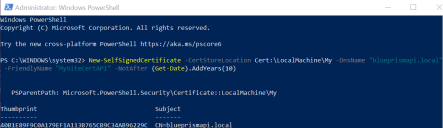

Pour générer un certificat autosigné :

-

Exécutez PowerShell en tant qu'administrateur sur votre serveur Web et utilisez la commande suivante, en remplaçant [Website] et [ExpiryYears] par les valeurs appropriées :

CopierNew-SelfSignedCertificate -CertStoreLocation Cert:\LocalMachine\My -DnsName "[Website].local" -FriendlyName "MySiteCert[Website]" -NotAfter (Get-Date).AddYears([ExpiryYears])Par exemple :

CopierNew-SelfSignedCertificate -CertStoreLocation Cert:\LocalMachine\My -DnsName "blueprismapi.local" -FriendlyName "MySiteCertAPI" -NotAfter (Get-Date).AddYears(10)Cet exemple crée un certificat autosigné appelé MySiteCertAPI dans le magasin de certificats personnels, avec blueprismapi.local comme sujet. Ce certificat est valide pendant 10 ans à compter de la création.

-

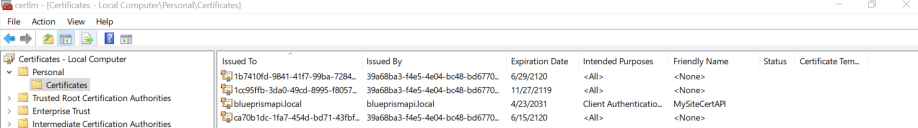

Ouvrez l'application Gérer les certificats de l'ordinateur sur votre serveur Web (saisissez gérer l'ordinateur dans la barre de recherche).

-

Copiez et collez le certificat depuis Personnel > Certificats vers Certification racine de confiance > Certificats.

Il s'agit de se conformer à l'exigence de confiance pour les certificats SSL lorsqu'ils sont utilisés avec un site Web.

Ajouter l'URL de l'API à la connexion de base de données Hub

Si vous souhaitez utiliser le plug-in Control Room basé sur le navigateur dans Hub, vous devez ajouter l'URL de l'API à la connexion de base de données Hub.

Blue Prism API alimente le plug-in Control Room basé sur le navigateur dans Blue Prism Hub. Pour s'assurer que Control Room peut récupérer des informations de l'environnement, l'emplacement de l'API doit être défini dans la gestion de l'environnement de Hub. Blue Prism Hub Control Room utilisera ensuite l'API pour récupérer les données et déclencher des actions initiées via Control Room. Une fois connecté à Hub, vous aurez la même permission dans Control Room que dans Blue Prism Enterprise.

-

Dans Blue Prism Hub, cliquez sur l'icône de votre profil pour ouvrir la page Réglages, et sous Gestion de la plateforme, cliquez sur Gestion de l'environnement.

Seuls les utilisateurs administrateurs auront accès à cette option.

-

Sur la page Gestionnaire d'environnement, cliquez sur l'icône Modifier de la connexion de la base de données que vous souhaitez mettre à jour.

La page Modifier la connexion s'affiche.

-

Saisissez l'URL sous la section Configuration de l'API.

Vous devez saisir l'URL complète, y compris le protocole, tel que http:// ou https://. Par exemple : https://bpapi.votredomaine.com.

-

Cliquez sur Enregistrer.

-

Dans le Gestionnaire d'environnements, cliquez sur l'icône d'actualisation de votre connexion mise à jour. Cela met à jour les informations dans Hub avec les travailleurs numériques et les files d'attente conservées dans la base de données.

Pour plus d'informations, veuillez consulter le guide de gestion des environnements Hub.

Docs

Docs