Configuración de la API

Configuración obligatoria

Configurar registro de DNS

Una vez que se haya instalado Blue Prism API, se debe configurar un registro de DNS para asignar la URL de API a la dirección IP relevante.

Para obtener más detalles sobre cómo hacer esto, consulte Resolución de DNS y Conectividad de red de Blue Prism.

Configurar el grupo de aplicaciones IIS para el acceso de la autenticación de Windows a la base de datos

Si la cuenta que la API usa para comunicarse con la base de datos de Blue Prism usa la autenticación de Windows, el grupo de aplicaciones de Blue Prism API en Internet Information Services se deberá actualizar para ejecutarse como un usuario con acceso adecuado a la base de datos de Blue Prism. Siga los pasos a continuación cuando utilice la autenticación de Windows para la conexión de la base de datos:

- Inicie el Administrador de Internet Information Services desde el menú Inicio de Windows.

-

En el panel Conexiones, expanda el nodo Grupos de aplicaciones y seleccione Blue Prism API.

- En la página Grupos de aplicaciones, seleccione Configuración avanzada.

- En el diálogo Configuración avanzada, amplíe Modelo de proceso y haga clic en los puntos suspensivos (...) junto a Identidad del grupo de aplicaciones.

- En el diálogo Identidad del grupo de aplicaciones, seleccione la opción Cuenta personalizada y haga clic en Establecer….

-

En el diálogo Establecer credenciales, ingrese las credenciales de inicio de sesión de Windows de un usuario que tiene acceso a la base de datos de Blue Prism y haga clic en Aceptar.

El usuario de la base de datos requerido para conectarse a la base de datos de Blue Prism debe tener permisos db_datareader y db_datawriter.

- En el panel Conexiones, expanda el nodo Sitios y seleccione Blue Prism API.

- En el panel de acciones en Administrar sitio web, haga clic en Reiniciar.

Configurar el certificado SSL para leer claves privadas

Una vez que se haya generado un certificado SSL y se haya asociado con Blue Prism API, la API debe tener la capacidad de leer las claves privadas.

Para hacerlo, siga estos pasos:

- Desde el menú de inicio de Windows en su servidor web, inicie Administrar certificados del equipo.

- Diríjase a Personal > Certificados y busque el certificado de Blue Prism API.

-

Haga clic con el botón derecho en el certificado y seleccione Todas las tareas > Administrar claves privadas.

- En el cuadro de diálogo Permisos, haga clic en Agregar.

-

En el cuadro de diálogo Seleccionar usuarios o grupos, ingrese IIS AppPool\AppPoolName donde AppPoolName es el nombre de su grupo de aplicaciones de Blue Prism API, por ejemplo IIS AppPool\\Blue Prism API (a menos que se cambie después de la instalación inicial de la API). Haga clic en Comprobar nombres y, luego, en Aceptar.

-

En el cuadro de diálogo Permisos, seleccione la opción Permitir para Lectura y haga clic en Aplicar.

La API ahora está configurada para leer las claves privadas.

Habilitar autenticación contra la API

Para interactuar con Blue Prism API directamente, se debe crear al menos una cuenta de servicio con permiso para Blue Prism API en Blue Prism Hub para almacenar la Id. de cliente y el secreto que los usuarios deben proporcionar a Authentication Server para autenticar sus solicitudes. En caso de que los usuarios requieran diferentes niveles de permisos para las interacciones con la API, se deben crear cuentas de servicio separadas a las que se pueda asignar el nivel de permiso adecuado.

El siguiente diagrama ilustra el flujo de autenticación entre el Authentication Server y Blue Prism API:

Para habilitar la autenticación contra Blue Prism API, debe instalarse Authentication Server a través del instalador de Blue Prism Hub (versión 4.6 y posterior), así como configurarse y habilitarse en su entorno de Blue Prism. La configuración a continuación solo se requiere cuando interactúa con Blue Prism API fuera del complemento de Control Room en Hub. Cuando se utiliza la API para interactuar con los datos que se usan en Control Room basado en el navegador en Hub a través de la API directamente, la autenticación de usuario es controlada por la cuenta de servicio que tiene acceso a la API de Authentication Server. Para obtener más detalles, consulte Authentication Server.

Debe completar estos pasos para cada cuenta de servicio que desee crear:

- En Blue Prism Hub, haga clic en el ícono de su perfil para abrir la pantalla Configuración y, en Administración de usuarios, haga clic en Cuentas de servicio.

- En la pantalla Cuentas de servicio, haga clic en Agregar cuenta.

-

Ingrese una Id. para la aplicación del cliente y un nombre para el cliente en la base de datos de Authentication Server. Tome nota de la Id. de cliente para utilizarla más tarde.

-

En Permisos, seleccione Blue Prism API.

-

Haga clic en Crear cuenta de servicio.

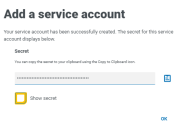

Aparece la pantalla Agregar una cuenta de servicio con un secreto generado.

-

Haga clic en el ícono Copiar al portapapeles para copiar el secreto generado en el portapapeles. El sistema utilizado para interactuar con la API (por ejemplo, Swagger o Postman) utilizará esto, junto con la Id. de cliente, para realizar solicitudes de autenticación a la API de Authentication Server.

La URL de la API de Authentication Server que emite fichas de autenticación para usar con la API es la siguiente:

https://<authenticationserverhostname>/connect/token, por ejemplo https://authentication.local/connect/token

-

En el cliente interactivo de Blue Prism, diríjase a Sistema > Seguridad - Usuarios.

Para que los usuarios creados en Hub se sincronicen y muestren en su entorno de Blue Prism, se debe configurar al menos un servidor de aplicaciones en el entorno para que se conecte a Authentication Server y se ejecute. Para obtener más detalles, consulte Authentication Server.

-

Seleccione Usuarios y luego Sincronizar usuarios con Authentication Server en las opciones del menú de tres barras.

Ahora, la cuenta de servicio se muestra en la lista de usuarios.

-

Haga doble clic en la cuenta de servicio para asignarle los roles y permisos necesarios para las acciones que el usuario que se conecta debe lograr a través de la API disponible.

El rol y los permisos de una cuenta de servicio se pueden configurar y aplicar como con cualquier otra cuenta de usuario de Blue Prism.

-

Diríjase al directorio de instalación de Authentication Server en el servidor web que aloja Authentication Server (por ejemplo, C:\Archivos de programa (x86)\Blue Prism\Authentication Server) y abra el archivo appsettings.json.

-

En la sección AllowedOrigins del archivo, agregue la URL de la instalación de Blue Prism API, por ejemplo, https://BluePrismAPI.local, y guarde los cambios.

Este paso solo se requiere si está exponiendo Blue Prism API externamente, ya sea para probar en Swagger o para cualquier otra interfaz externa, como una aplicación de terceros personalizada.

-

Inicie el Administrador de Internet Information Services (IIS) desde el menú Inicio de Windows.

- En el panel Conexiones, expanda el nodo Sitios y seleccione Blue Prism - Authentication Server.

-

En el panel de acciones en Administrar sitio web, haga clic en Reiniciar.

Si ha cambiado el rol de usuario asociado con la cuenta de servicio como parte de este proceso, se recomienda que recicle el grupo de aplicaciones de Blue Prism API para asegurarse de que el cambio se aplique de inmediato.

Configure la API para permitir que se complete la cache de forma automática para los dominios del Directorio Activo

El proceso de completar la cache que almacena los dominios del Directorio Activo descubiertos solo se produce cuando un usuario realiza una solicitud después de que el sitio web de Blue Prism API se haya iniciado en el servidor. Esto podría impedir que los usuarios del Directorio Activo vean los datos como se esperaba en Control Room del Hub. Esto se debe a que su cuenta no está autorizada en Blue Prism API, mientras que la cache del Directorio Activo aún se está completando en segundo plano.

Para evitar esta situación, el Modo de inicio del grupo de aplicaciones de Blue Prism API debe configurarse en AlwaysRunning de la siguiente manera:

- Inicie el Administrador de Internet Information Services desde el menú Inicio de Windows.

-

En el panel Conexiones, expanda el nodo Grupos de aplicaciones y seleccione Blue Prism API.

- En la página Grupos de aplicaciones, seleccione Configuración avanzada.

-

En el diálogo Configuración avanzada, amplíe General y en el campo Modo de inicio, seleccione AlwaysRunning.

Configuración opcional

Ponga las claves de cifrado basadas en el servidor a disposición de Blue Prism API

Esta configuración es necesaria si está almacenando sus combinaciones de cifrado en el servidor de aplicaciones de Blue Prism y las debe utilizar Blue Prism API.

Agregue un nombre de configuración del servidor de aplicaciones de Blue Prism al archivo de configuración de Blue Prism API

-

Abra Windows PowerShell como administrador y ejecute el siguiente comando para descifrar el archivo web.config de la API (de manera predeterminada, se ubica en C:\Archivos de programa (x86)\Blue Prism Limited\Blue Prism API):

CopiarC:\Windows\Microsoft.NET\Framework\v4.0.30319\aspnet_regiis.exe -pdf "appSettings" "C:\Program Files (x86)\Blue Prism Limited\Blue Prism API" -

Una vez descifrado, abra el archivo web.config de la API en un editor de texto y, en la sección <appSettings>, busque la clave “BPServerConfigName” e ingrese el nombre de la configuración de su servidor de aplicaciones de Blue Prism en el parámetro de valor.

Este es el nombre que se establece al configurar el servidor de aplicaciones. La primera vez que se configura el servidor de aplicaciones, el nombre de la configuración es Predeterminado, pero se puede cambiar si es necesario.

-

Abra Windows PowerShell como administrador y utilice el siguiente comando para volver a cifrar el archivo web.config de la API:

CopiarC:\Windows\Microsoft.NET\Framework\v4.0.30319\aspnet_regiis.exe -pef "appSettings" "C:\Program Files (x86)\Blue Prism Limited\Blue Prism API"

Los siguientes pasos dependen de si Blue Prism API y el servidor de aplicaciones de Blue Prism se están ejecutando en la misma máquina o no:

-

Blue Prism API y el servidor de aplicaciones de Blue Prism se están ejecutando en la misma máquina

-

Blue Prism API y el servidor de aplicaciones de Blue Prism se están ejecutando en máquinas distintas

Blue Prism API y el servidor de aplicaciones de Blue Prism se están ejecutando en la misma máquina

- Otorgue un permiso de lectura en el archivo Automate.config al usuario con el que se ejecuta el grupo de aplicaciones de Blue Prism API:

- Encuentre el archivo Automate.config (C:\ProgramData\Blue Prism Limited\Automate V3), haga clic con el botón derecho en el archivo y seleccione Propiedades.

- En la pestaña Seguridad, haga clic en Editar.

- En el cuadro de diálogo Permisos, haga clic en Agregar.

- En el diálogo Seleccionar usuarios o grupos, ingrese la identidad con la que se ejecuta el grupo de aplicaciones, por ejemplo, si se ejecuta el grupo de aplicaciones con la identidad del grupo de aplicaciones, ingrese IIS AppPool\AppPoolName. AppPoolName es el nombre de su grupo de aplicaciones de Blue Prism API, por ejemplo IIS AppPool\Blue Prism API (a menos que se cambie después de la instalación inicial de la API).

- Haga clic en Comprobar nombres y luego en Aceptar.

- En el cuadro de diálogo Permisos, seleccione la opción Lectura y haga clic en Aplicar.

- Si almacena claves de cifrado en archivos BPK externos, otorgue un permiso de lectura a estos archivos para el usuario en el que se ejecuta el grupo de aplicaciones de Blue Prism API:

- Diríjase a la ubicación de las claves de cifrado, haga clic con el botón derecho en el archivo BPK y seleccione Propiedades.

En la pestaña Seguridad, haga clic en Editar.

En el diálogo Seleccionar usuarios o grupos, ingrese la identidad con la que se ejecuta el grupo de aplicaciones, por ejemplo, si se ejecuta el grupo de aplicaciones con la identidad del grupo de aplicaciones, ingrese IIS AppPool\AppPoolName. AppPoolName es el nombre de su grupo de aplicaciones de Blue Prism API, por ejemplo IIS AppPool\Blue Prism API (a menos que se cambie después de la instalación inicial de la API).

Haga clic en Comprobar nombres y luego en Aceptar.

En el cuadro de diálogo Permisos, seleccione la opción Lectura y haga clic en Aplicar.

-

Si el archivo Automate.config está cifrado con certificado, otorgue acceso de lectura a las claves privadas del certificado de cifrado al usuario en el que se ejecuta el grupo de aplicaciones de Blue Prism API:

-

Desde el menú de inicio de Windows en su servidor web, inicie Administrar certificados del equipo.

-

Diríjase a Personal > Certificados y busque el certificado de Blue Prism API.

-

Haga clic con el botón derecho en el certificado y seleccione Todas las tareas > Administrar claves privadas.

-

En el cuadro de diálogo Permisos, haga clic en Agregar.

-

En el diálogo Seleccionar usuarios o grupos, ingrese la identidad con la que se ejecuta el grupo de aplicaciones, por ejemplo, si se ejecuta el grupo de aplicaciones con la identidad del grupo de aplicaciones, ingrese IIS AppPool\AppPoolName. AppPoolName es el nombre de su grupo de aplicaciones de Blue Prism API, por ejemplo IIS AppPool\Blue Prism API (a menos que se cambie después de la instalación inicial de la API).

-

Haga clic en Comprobar nombres y luego en Aceptar.

-

En el cuadro de diálogo Permisos, seleccione la opción Lectura y haga clic en Aplicar.

-

En el Administrador de Internet Information Services (IIS), haga clic con el botón derecho en el grupo de aplicaciones de Blue Prism API y seleccione Reciclar.

La API ahora está configurada para leer las claves privadas.

Como alternativa, puede aplicar el permiso a la carpeta que contiene los archivos.

-

Blue Prism API y el servidor de aplicaciones de Blue Prism se están ejecutando en máquinas distintas

- Copie el archivo Automate.config de la máquina en la que se instala y configura el servidor de aplicaciones de Blue Prism en la siguiente ubicación %PROGRAMDATA%\Blue Prism Limited\Automate V3 en la máquina en la cual se ejecuta la API.

- Otorgue un permiso de lectura en esta copia del archivo Automate.config al usuario con el que se ejecuta el grupo de aplicaciones de Blue Prism API, como se describe anteriormente.

- Si almacena claves de cifrado en archivos BPK externos, copie los archivos BPK de la máquina del servidor de Blue Prism en la misma ubicación de la máquina en la cual se ejecuta la API.

- Otorgue un permiso de lectura en estos archivos BPK al usuario con el que se ejecuta el grupo de aplicaciones de Blue Prism API, como se describe anteriormente.

-

Si su archivo Automate.config está cifrado con certificado, exporte el certificado de cifrado desde la máquina en la cual se ejecuta el servidor de aplicaciones de Blue Prism e impórtelo a la máquina en la cual se ejecuta la API.

Para exportar el certificado cifrado desde la máquina del servidor de aplicaciones de Blue Prism:

-

Inicie sesión como administrador.

-

Desde un símbolo del sistema o el menú de ejecución, ingrese "mmc".

-

Abra los certificados de su computadora local (haga clic en Archivo > Agregar o quitar complemento… > Certificados > Cuenta de equipo > Siguiente > Equipo local > Finalizar > Aceptar).

-

Diríjase a Certificados (equipo local) > Personal > Certificados.

-

Haga clic con el botón derecho en el certificado que desee exportar y seleccione Todas las tareas > Exportar > Siguiente.

-

Seleccione Sí, exportar clave privada y luego Siguiente.

-

Seleccione la opción PKCS#12.

-

Seleccione Incluir todos los certificados en la ruta de certificación si es posible.

-

Seleccione Exportar todas las propiedades extendidas.

-

Haga clic en Siguiente.

-

Brinde una contraseña para la clave privada si se le solicita.

-

Dé al archivo un nombre significativo, por ejemplo, certname.pfx, y guárdelo en un lugar seguro.

Para importar el certificado cifrado en la máquina en la cual se ejecuta Blue Prism API:

-

Copie el archivo que exportó a la máquina en la cual se está ejecutando la API. El archivo *.pfx está en formato PKCS#12 e incluye tanto el certificado como la clave privada.

-

Desde un símbolo del sistema o el menú de ejecución, ingrese "mmc".

-

Abra los certificados de su computadora local (haga clic en Archivo > Agregar o quitar complemento… > Certificados > Cuenta de equipo > Siguiente > Equipo local > Finalizar > Aceptar).

-

Diríjase a Certificados (equipo local) > Personal > Certificados.

-

Haga clic derecho en el certificado que desea exportar y seleccione Todas las tareas > Importar > Siguiente.

-

Haga clic en Examinar para seleccionar el certificado de la ubicación guardada.

-

Haga clic en Siguiente.

-

Especifique el almacén de certificados donde desee colocar el certificado y haga clic en Siguiente.

-

Haga clic en Finalizar.

-

-

Otorgue acceso de lectura a las claves privadas de este certificado importado al usuario en el cual se ejecuta el grupo de aplicaciones de Blue Prism API, como se describe anteriormente.

Si se realizan cambios en las claves de cifrado de la máquina en la cual se ejecuta el servidor de aplicaciones de Blue Prism, deberá asegurarse de que se copien en la máquina en la cual se ejecuta Blue Prism API.

-

En el Administrador de Internet Information Services (IIS), haga clic con el botón derecho en el grupo de aplicaciones de Blue Prism API y seleccione Reciclar.

La API ahora está configurada para leer las claves privadas.

Si se hace algún cambio en las combinaciones de cifrado del servidor que utiliza el servidor de aplicaciones o en el certificado utilizado para cifrar el archivo de configuración, deberá volver a realizar todos estos pasos.

Habilitar interfaz de usuario de Swagger

Para habilitar la interacción con Blue Prism API, se ha incluido la interfaz de usuario de Swagger junto con la instalación de Blue Prism API. La interfaz de usuario de Swagger está deshabilitada de forma predeterminada y debe habilitarse si un administrador desea que los usuarios interactúen con Blue Prism API a través de esta herramienta.

Para habilitar la interfaz de usuario de Swagger:

-

Descifre el archivo web.config de la API (ubicado en C:\\Archivos de programa(x86)\\Blue Prism Limited\\Blue Prism API); para ello, ejecute Windows PowerShell como administrador y utilice el siguiente comando:

CopiarC:\Windows\Microsoft.NET\Framework\v4.0.30319\aspnet_regiis.exe -pdf "appSettings" "C:\Program Files (x86)\Blue Prism Limited\Blue Prism API" - Una vez descifrado, abra el archivo web.config de la API y cambie la propiedad Swagger.Enable a true. Esta propiedad está configurada como false de manera predeterminada.

-

Vuelva a cifrar el archivo web.config de la API; para ello, ejecute Windows Powershell como administrador y utilice el siguiente comando:

CopiarC:\Windows\Microsoft.NET\Framework\v4.0.30319\aspnet_regiis.exe -pef "appSettings" "C:\Program Files (x86)\Blue Prism Limited\Blue Prism API" -

Inicie la interfaz de usuario de Swagger con un enlace en el formato:

https://[nombre de host]:[número de puerto]/swagger/ui/index, por ejemplo https://bpapi.local:443/swagger/ui/index.

Generar un certificado SSL autofirmado para entornos de no producción

Los certificados autofirmados se pueden utilizar, pero solo se recomiendan para entornos POC/POV/Dev y no para entornos de producción. Se recomienda que se comunique con su equipo de Seguridad de TI para obtener orientación sobre cómo obtener un certificado adecuado.

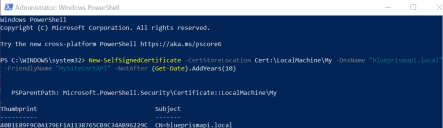

Para generar un certificado autofirmado, siga estos pasos:

-

Ejecute PowerShell como administrador en su servidor web y utilice el siguiente comando, reemplazando [Website] y [ExpiryYears] por valores apropiados:

CopiarNew-SelfSignedCertificate -CertStoreLocation Cert:\LocalMachine\My -DnsName "[Website].local" -FriendlyName "MySiteCert[Website]" -NotAfter (Get-Date).AddYears([ExpiryYears])Por ejemplo:

CopiarNew-SelfSignedCertificate -CertStoreLocation Cert:\LocalMachine\My -DnsName "blueprismapi.local" -FriendlyName "MySiteCertAPI" -NotAfter (Get-Date).AddYears(10)Este ejemplo crea un certificado autofirmado llamado MySiteCertAPI en el almacén de certificados personales, con blueprismapi.local como asunto y es válido durante 10 años desde el momento de la creación.

-

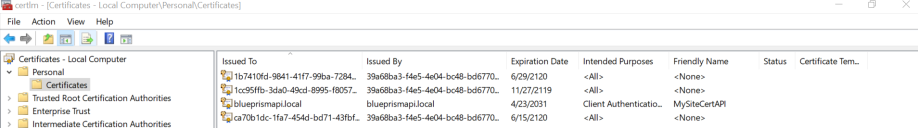

Abra la aplicación Administrar certificados del equipo en su servidor web (escriba administrar equipo en la barra de búsqueda).

-

Copie y pegue el certificado de Personal > Certificados a Certificado de confianza > Certificados.

Esto es para cumplir con el requisito de que los certificados SSL deben ser de confianza cuando se utilizan con un sitio web.

Agregar la URL de la API a la conexión de la base de datos de Hub

Si desea utilizar el complemento de Control Room basado en el navegador en Hub, debe agregar la URL de la API a la conexión de la base de datos de Hub.

La API de Blue Prism alimenta Control Room basada en el navegador dentro de Blue Prism Hub. Para garantizar que Control Room pueda recuperar información del entorno, la ubicación de API debe definirse dentro de la administración del entorno de Hub. Blue Prism Hub Control Room entonces utilizará la API para recuperar datos y activar acciones iniciadas a través de Control Room. Cuando inicie sesión en Hub, tendrá el mismo permiso dentro de Control Room que en Blue Prism Enterprise.

-

En Blue Prism Hub, haga clic en el ícono de su perfil para abrir la página Configuración y, en Administración de plataformas, haga clic en Administración de entornos.

Solo los usuarios administradores tendrán acceso a esta opción.

-

En la página Administración de entorno, haga clic en el ícono Editar en la conexión de la base de datos que desee actualizar.

Aparece la página Editar conexión.

-

Ingrese la URL en la sección Configuración de API.

Debe ingresar la URL completa, incluido el protocolo, como http:// o https://. Por ejemplo: https://bpapi.sudominio.com

-

Haga clic en Guardar.

-

En la página Administración de entorno, haga clic en el ícono de actualización en su conexión actualizada. Esto actualiza la información en Hub con los trabajadores digitales y las colas guardadas en la base de datos.

Para obtener más información, consulte la guía sobre Administración del entorno de Hub.

Docs

Docs