Logs d'audit

Blue Prism fournit des fonctionnalités d'audit rigoureuses qui enregistrent les actions des utilisateurs. Toutes les modifications importantes effectuées par un utilisateur sont enregistrées dans un fichier log pour une inspection ultérieure.

Exemples d'actions enregistrées :

- Connexion à Blue Prism

- Exécution d'un processus

- Suppression d'un processus

- Modification des permissions d'utilisateur

- Modification d'un nom d'utilisateur ou de toute autre configuration d'un utilisateur

Les révisions individuelles des processus sont également enregistrées, et ces modifications peuvent être suivies dans le temps à l'aide de l'outil d'historique de processus.

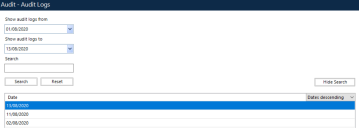

Accéder aux logs d'audit et y effectuer des recherches

Vous pouvez accéder aux logs d'audit depuis le gestionnaire de système, dans Audit - Logs d'audit. Une fonction de recherche par date renvoie les logs des sept derniers jours. Vous pouvez également filtrer par un terme de recherche spécifique les logs enregistrés pour une date particulière, et trier les logs par date croissante ou date décroissante.

Pour afficher les données de logging d'un ensemble de dates, sélectionnez toutes les dates qui vous intéressent et cliquez sur Rechercher. Double-cliquez sur le log d'audit dans la liste des résultats pour ouvrir la visionneuse de log d'audit.

Visionneuse de log d'audit

La visionneuse de log d'audit affiche les logs sous forme de tableau comprenant plusieurs colonnes indiquant la date et l'heure de chaque événement, l'utilisateur impliqué, l'action et les commentaires.

Éviter la confusion dans les noms

Lorsqu'un utilisateur ou un processus est impliqué dans un enregistrement d'audit (c'est-à-dire une ligne dans le tableau), le nom actuel de l'utilisateur sera affiché, mais pas le nom de l'utilisateur tel qu'il était à ce moment-là. Par exemple, si l'utilisateur « John Smith » a supprimé un processus, puis a changé son nom pour « James Brown », le nom « James Brown » apparaîtra dans le tableau à la place du nom de l'utilisateur tel qu'il était au moment où l'action a eu lieu (c'est-à-dire « John Smith »).

Veuillez noter qu'il peut y avoir une confusion supplémentaire si un nouvel utilisateur a depuis été ajouté au système et qui, par coïncidence, porte le nom « John Smith », correspondant à l'ancien nom de l'utilisateur existant « James Brown ».

Bien que cela semble déroutant, cette fonctionnalité simplifie grandement les données du journal puisque les noms inscrits dans le log permettent d'identifier immédiatement l'utilisateur/le processus/la ressource machine en question ; cela permet d'éviter de remonter dans le log pour comprendre quel utilisateur utilisait quel nom à quel moment. Il s'agit d'un avantage important pour les systèmes comptant un grand nombre d'utilisateurs/processus et un historique remontant sur plusieurs années.

Docs

Docs