Entornos de varios equipos

Los entornos multiequipo ofrecen una nueva manera para que distintas líneas comerciales que operan dentro de una misma implementación de Blue Prism compartan artefactos. Esto se logra extendiendo los controles de acceso basados en roles para permitir configuraciones más granulares.

Estas funcionalidades hacen más fácil para las organizaciones compartir activos de Blue Prism, como objetos de negocio y recursos de tiempo de ejecución, con distintos equipos dentro de un determinado entorno de Blue Prism, al permitir la asignación de permisos no solo en función del tipo de activo sino también de la estructura jerárquica de esos activos.

Por ejemplo, los usuarios que pertenecen a un equipo pueden tener acceso total a algunos objetos de negocio, pero solo la capacidad de ver o ejecutar otros, según corresponda para los activos que se comparten entre varios equipos.

La siguiente lista muestra dónde los entornos de varios equipos son eficaces en el cliente de Blue Prism:

- Inicio: los datos que se muestran en la página Inicio no se filtran por los derechos de acceso aplicados a los grupos.

- Studio: aquí es donde los usuarios con los permisos adecuados administran los derechos de acceso para grupos de procesos y grupos de objetos.

-

Control: los usuarios reciben una vista personalizada de la Control Room para que solo vean los procesos y los recursos adecuados para su rol e interactúen con ellos. Esto no incluye el área Administración de colas; los usuarios con acceso a esta área pueden ver información relacionada con cualquier cola convencional dentro del entorno.

Para las colas activas, los usuarios solo ven una cola si tienen el permiso de ejecutar en el proceso que trabaja la cola y el permiso de controlar en todos los recursos de destino para esa cola.

- Analytics: los datos que se muestran en los tiles del panel no se filtran por los derechos de acceso aplicados a los grupos.

- Lanzamientos: solo los elementos a los que los permisos de un usuario permiten el acceso pueden incluirse en un lanzamiento o un paquete.

-

Sistema: se actualizaron las siguientes áreas del Administrador del sistema para entornos de varios equipos:

- Recursos: aquí es donde los usuarios con los permisos adecuados administran los derechos de acceso para los grupos de recursos de tiempo de ejecución.

- Audit (registros de sesión): los registros de proceso y los registros de objetos están sujetos a los permisos del usuario que inició sesión; solo pueden ver los registros de los elementos que su rol permite. Los registros de Audit no se filtran por los derechos de acceso aplicados a los grupos.

Las operaciones Buscar referencias y Ver y comparar también se actualizan para que solo arrojen objetos a los que el usuario tenga acceso.

Acceso basado en la membresía jerárquica del grupo

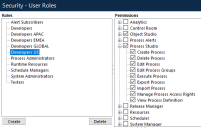

Si los permisos a nivel de grupo no están definidos, los usuarios con permisos otorgados para un tipo de elemento en particular, como para los procesos, tienen los mismos permisos para cada elemento de ese tipo en el sistema.

Restringiendo los permisos a un grupo de procesos, objetos o recursos, los permisos definidos por los roles de usuario se pueden configurar para que otorguen los derechos de acceso requeridos a los elementos del grupo.

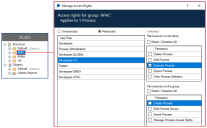

Este ejemplo muestra los permisos aplicados al grupo de procesos de APAC para los usuarios asignados al rol de desarrolladores de EE. UU. Los derechos de acceso para este grupo se han restringido para permitir solo que los usuarios con el rol de desarrolladores de EE. UU. ejecuten procesos.

Los permisos aplicados a nivel de grupo no pueden otorgar a los usuarios derechos de acceso más allá del máximo permitido por su rol. Por ejemplo, si un rol permite que un usuario edite procesos, ese permiso puede eliminarse para un grupo. Si el rol no permite que un usuario elimine procesos, ese permiso no se puede otorgar para ese rol a nivel de grupo.

Docs

Docs